2612 lines

207 KiB

Markdown

2612 lines

207 KiB

Markdown

|

|

---

|

|||

|

|

title: REST

|

|||

|

|

description: 全面探讨了REST的设计原则与实践,包括HTTP协议的发展历程、请求/响应模型、HTTP方法与状态码的详细解释、HTTP头部的使用、Cookies与Session的对比、以及REST架构风格的六大约束。文中还介绍了RESTful API的设计理念,包括资源导向、无状态性、统一接口等,并对比了REST与其他架构风格如SOAP、GraphQL、gRPC的不同。此外,文中还讨论了API安全模型、限流策略、API网关的作用、容器化与微服务架构、无服务器架构、以及API测试策略。

|

|||

|

|

keywords:

|

|||

|

|

- REST

|

|||

|

|

- RESTful API

|

|||

|

|

- HTTP

|

|||

|

|

- API

|

|||

|

|

tags:

|

|||

|

|

- 技术/软件工程

|

|||

|

|

- 软件工程/架构设计

|

|||

|

|

author: 仲平

|

|||

|

|

date: 2024-10-09

|

|||

|

|

---

|

|||

|

|

|

|||

|

|

## HTTP 协议

|

|||

|

|

|

|||

|

|

**HTTP(HyperText Transfer Protocol)是互联网应用中最基础的通信协议之一,主要用于在客户端(通常是浏览器)和服务器之间传输超文本。** 随着互联网的发展,HTTP 协议经历了多个版本的演变,每次升级都引入了更高效、更安全的特性,特别是对现代 Web 和 API 开发有着重要的影响。

|

|||

|

|

|

|||

|

|

### HTTP 的发展历史

|

|||

|

|

|

|||

|

|

HTTP 协议自从 1990 年代初被发明以来,已经经历了多个版本的升级,目的是为了应对不断增长的 Web 流量需求,提升数据传输效率和安全性。

|

|||

|

|

|

|||

|

|

- **HTTP/0.9**: 这是最早期的 HTTP 版本,仅支持 GET 请求和简单的 HTML 文档传输,完全没有状态码、Headers 的概念。它只能请求单一资源,没有元数据传递。

|

|||

|

|

- **HTTP/1.0**: 引入了多种请求方法(如 POST 和 HEAD)、状态码(如 404)、Headers 机制(如 Content-Type),支持传输更多数据类型。这是第一代较为成熟的 HTTP 协议。

|

|||

|

|

- **HTTP/1.1**: 在 1997 年发布,成为 Web 应用的主流协议。该版本引入了持久连接(Persistent Connections)、管道化(Pipelining),减少了每次请求都需要重新建立连接的开销,并且进一步扩展了 HTTP 方法、增加了缓存控制等重要特性。这一版本至今仍广泛使用。

|

|||

|

|

- **HTTP/2**: 该版本于 2015 年发布,旨在大幅提升 Web 性能。HTTP/2 通过多路复用(Multiplexing)支持在同一个 TCP 连接上并发多个请求,减少了延迟,还引入了 Header 压缩、服务器推送(Server Push)等优化。

|

|||

|

|

- **HTTP/3**: 基于 QUIC 协议(UDP 的一种扩展),HTTP/3 主要解决了 HTTP/2 中的队头阻塞问题,提供了更快、更可靠的数据传输,尤其适用于移动设备和高延迟网络环境。

|

|||

|

|

|

|||

|

|

**版本对 API 设计的影响**: 随着 HTTP 版本的升级,API 开发者在设计时必须考虑到版本的特性。例如,HTTP/2 允许并行处理多个请求,因此在 RESTful API 设计中可以优化性能,减少请求数量。此外,HTTP/2 和 HTTP/3 的 Header 压缩也能提高传输效率。

|

|||

|

|

|

|||

|

|

### 请求/响应模型详解

|

|||

|

|

|

|||

|

|

**HTTP 是基于请求 - 响应模型**的,这意味着每当客户端需要访问资源时,都会向服务器发送请求,并接收到服务器的响应。这种**通信模式是无状态的,即每个请求都独立进行,服务器不会记住之前的请求。**

|

|||

|

|

|

|||

|

|

#### 请求的组成部分

|

|||

|

|

|

|||

|

|

| **请求组成部分** | **描述** |

|

|||

|

|

| -------------------- | ------------------------------------------------------------ |

|

|||

|

|

| **请求行** | 包含 HTTP 方法(如 GET、POST)、目标资源的 URI 和协议版本,定义了请求的类型和目标资源。 |

|

|||

|

|

| **Headers** | 提供关于请求的元信息,如内容类型、用户代理、认证信息等,帮助服务器处理请求。 |

|

|||

|

|

| **Body** | 包含请求发送的实际数据,通常用于 POST、PUT 等方法,可包含 JSON、XML、表单数据等格式。 |

|

|||

|

|

| **方法(Method)** | 指定请求的操作类型,常见方法包括 GET(获取资源)、POST(创建资源)、PUT(更新资源)、DELETE(删除资源)。 |

|

|||

|

|

| **Query Parameters** | URL 中可选的参数,用于筛选或过滤请求的数据。 |

|

|||

|

|

| **Cookies** | 客户端存储的信息,用于会话管理,随请求自动发送至服务器。 |

|

|||

|

|

| **Path Variables** | URL 路径中的动态参数,标识特定资源或操作。 |

|

|||

|

|

|

|||

|

|

#### 响应的组成部分

|

|||

|

|

|

|||

|

|

| **响应组成部分** | **描述** |

|

|||

|

|

| ---------------- | ------------------------------------------------------------ |

|

|||

|

|

| **状态行** | 包含协议版本、状态码及其文本描述,指示服务器对请求的处理结果。 |

|

|||

|

|

| **Headers** | 提供响应的元信息,如内容类型、内容长度、缓存控制等,帮助客户端理解和处理响应。 |

|

|||

|

|

| **Body** | 响应体包含实际返回的数据,格式可能为 JSON、HTML、XML 等,取决于请求类型和响应内容。 |

|

|||

|

|

| **状态码** | 三位数代码,表明请求结果,主要分为成功(2xx)、客户端错误(4xx)、服务器错误(5xx)等。 |

|

|||

|

|

| **协议版本** | 指定 HTTP 协议的版本,如 HTTP/1.1 或 HTTP/2,决定了通信方式的特性和性能。 |

|

|||

|

|

| **Cookies** | 服务器通过响应设置客户端的 Cookies,用于会话管理或跟踪用户状态。 |

|

|||

|

|

| **缓存控制** | 通过响应头控制客户端或代理服务器的缓存策略,优化性能,减少重复请求。 |

|

|||

|

|

| **重定向** | 通过 3xx 状态码和 `Location` 头实现,将客户端引导至新的资源 URI。 |

|

|||

|

|

|

|||

|

|

### HTTP 方法的语义与应用场景(GET、POST、PUT、PATCH、DELETE 等)

|

|||

|

|

|

|||

|

|

每个 HTTP 方法都具有特定的语义,并且适用于不同的操作场景。在设计 RESTful API 时,选择合适的 HTTP 方法可以确保语义的清晰性,并减少不必要的复杂性。

|

|||

|

|

|

|||

|

|

| **方法** | **描述** | **应用场景** |

|

|||

|

|

| ----------- | ------------------------------------------- | ------------------------------------------------------ |

|

|||

|

|

| **GET** | 获取资源,不会修改服务器上的数据。 | 数据检索、读取操作,如获取用户列表或单个用户信息。 |

|

|||

|

|

| **POST** | 创建资源,在服务器上生成新数据。 | 创建新资源,如提交表单、创建新用户或订单。 |

|

|||

|

|

| **PUT** | 更新资源,完全替换目标资源。 | 更新完整的资源,如更新用户的所有信息。 |

|

|||

|

|

| **PATCH** | 部分更新资源,修改资源的部分属性。 | 局部更新资源,如修改用户的部分信息(如电子邮件地址)。 |

|

|||

|

|

| **DELETE** | 删除资源,从服务器上移除指定资源。 | 删除操作,如删除用户或订单。 |

|

|||

|

|

| **HEAD** | 与 GET 类似,但不返回响应体,仅返回响应头。 | 用于检查资源是否存在或获取元数据信息。 |

|

|||

|

|

| **OPTIONS** | 返回目标资源支持的 HTTP 方法。 | 检查服务器支持的请求方法,常用于跨域请求预检。 |

|

|||

|

|

|

|||

|

|

在设计 RESTful API 时,**务必为资源的不同操作选择最合适的 HTTP 方法**,确保 API 具有良好的语义一致性。错误使用方法(如用 GET 修改资源)会导致不易维护和安全性问题。

|

|||

|

|

|

|||

|

|

### HTTP 状态码的分类与标准化使用(2xx、3xx、4xx、5xx)

|

|||

|

|

|

|||

|

|

HTTP 状态码用于表示服务器对客户端请求的处理结果。状态码被分为五个主要类别,每个类别的状态码都有特定的含义和应用场景:

|

|||

|

|

|

|||

|

|

| **状态码** | **描述** | **应用场景** |

|

|||

|

|

| ----------------------------- | ------------------------------------------------------------ | ------------------------------------------------------------ |

|

|||

|

|

| **200 OK** | 请求成功,服务器返回请求的数据。 | 数据获取成功,如返回用户信息或资源列表。 |

|

|||

|

|

| **201 Created** | 请求成功,服务器创建了新的资源。 | 资源创建成功,如新用户或新订单创建成功。 |

|

|||

|

|

| **204 No Content** | 请求成功,但无返回内容。 | 更新或删除操作成功,但无需返回数据,如删除用户操作。 |

|

|||

|

|

| **301 Moved Permanently** | 请求的资源已被永久移动到新的 URI。 | 用于永久重定向到新地址,如页面永久搬迁。 |

|

|||

|

|

| **302 Found** | 请求的资源临时移动到新的 URI,客户端应使用新的 URI 进行访问。 | 临时重定向,例如用户登录后重定向到首页。 |

|

|||

|

|

| **304 Not Modified** | 资源未被修改,客户端可以使用缓存的版本。 | 用于缓存验证,减少重复数据传输。 |

|

|||

|

|

| **307 Temporary Redirect** | 请求资源临时重定向到新的 URI,但应继续使用原请求方法。 | 临时重定向,且要求客户端保持请求方法不变(如 POST 仍保持为 POST)。 |

|

|||

|

|

| **400 Bad Request** | 请求无效,服务器无法处理。 | 请求格式错误或缺少必需参数。 |

|

|||

|

|

| **401 Unauthorized** | 请求未授权,缺少或错误的身份验证凭据。 | 用户未登录或提供了无效的 Token。 |

|

|||

|

|

| **403 Forbidden** | 请求被拒绝,用户没有权限访问资源。 | 用户尝试访问未授权的资源或功能。 |

|

|||

|

|

| **404 Not Found** | 请求的资源不存在。 | 请求的 URL 无效或资源已删除。 |

|

|||

|

|

| **405 Method Not Allowed** | 请求方法不被允许。 | 使用了不支持的 HTTP 方法,如对资源使用错误的请求方式。 |

|

|||

|

|

| **500 Internal Server Error** | 服务器内部错误,无法处理请求。 | 服务器发生意外错误或无法完成请求。 |

|

|||

|

|

| **503 Service Unavailable** | 服务器当前无法处理请求,可能暂时过载或维护。 | 服务器过载或正在维护,客户端需要稍后再试。 |

|

|||

|

|

|

|||

|

|

**在设计 API 时,务必使用合适的状态码来准确反映请求的处理结果。**例如,避免使用 200 OK 返回错误信息,应使用 4xx 或 5xx 类状态码以便客户端能正确处理异常情况。

|

|||

|

|

|

|||

|

|

### HTTP Headers 的使用(如 Content-Type、Authorization、Accept 等)

|

|||

|

|

|

|||

|

|

HTTP Headers 是 HTTP 请求和响应的重要组成部分,它们用于传递有关资源的元数据以及控制请求和响应的行为。以下是一些常见的 Headers 及其在 API 设计中的作用:

|

|||

|

|

|

|||

|

|

| **Header** | **描述** | **应用场景** |

|

|||

|

|

| --------------------- | ------------------------------------------------------------ | ------------------------------------------------------------ |

|

|||

|

|

| **Content-Type** | 指定请求或响应体的媒体类型(如 `application/json`、`text/html`)。 | 用于指定数据格式,如传递 JSON 数据时使用 `application/json`。 |

|

|||

|

|

| **Authorization** | 用于传递认证信息,如 Bearer Token 或 Basic Auth。 | 用户认证和授权场景,如 API 调用时传递 JWT。 |

|

|||

|

|

| **Accept** | 指定客户端可接受的媒体类型(如 `application/json`、`text/html`)。 | 客户端希望接收到的响应格式,如请求 JSON 数据时使用 `application/json`。 |

|

|||

|

|

| **User-Agent** | 指定发起请求的客户端信息(浏览器、设备、操作系统等)。 | 用于服务器识别客户端类型,如识别是桌面端还是移动端。 |

|

|||

|

|

| **Cache-Control** | 控制缓存行为,常见值包括 `no-cache`(不使用缓存)、`max-age`(缓存有效时间)。 | 优化缓存策略,减少不必要的请求,提升性能。 |

|

|||

|

|

| **Cookie** | 客户端发送给服务器的 Cookie,用于维持会话状态。 | 用户会话管理,传递用户登录状态或偏好设置。 |

|

|||

|

|

| **Set-Cookie** | 服务器返回给客户端的 Cookie,用于存储会话信息。 | 用于创建或更新客户端的 Cookie,如登录后设置用户会话 Cookie。 |

|

|||

|

|

| **Content-Length** | 指定请求或响应体的字节长度。 | 服务器在响应中告知客户端数据长度,便于优化传输。 |

|

|||

|

|

| **Host** | 指定请求的目标主机及端口号。 | 用于虚拟主机场景,帮助服务器确定请求的目标网站。 |

|

|||

|

|

| **Accept-Encoding** | 指定客户端可接受的内容编码格式(如 `gzip`、`deflate`)。 | 用于压缩响应数据,减少带宽占用。 |

|

|||

|

|

| **Content-Encoding** | 指定响应的编码方式(如 `gzip`、`deflate`)。 | 服务器在响应中使用压缩编码,提高传输效率。 |

|

|||

|

|

| **Referer** | 指定请求来源的页面 URL,通常用于追踪链接点击来源。 | 用于分析用户从何处访问当前页面,支持流量追踪和安全控制。 |

|

|||

|

|

| **Location** | 指定重定向的目标 URL。 | 当使用 3xx 状态码时,告知客户端资源的重定向地址。 |

|

|||

|

|

| **Connection** | 控制连接行为,如 `keep-alive` 保持长连接或 `close` 关闭连接。 | 控制 HTTP 连接的生命周期,优化连接性能或资源释放。 |

|

|||

|

|

| **Accept-Language** | 指定客户端可接受的语言列表(如 `en-US`、`zh-CN`)。 | 用于内容本地化,服务器根据此信息返回合适语言的内容。 |

|

|||

|

|

| **If-Modified-Since** | 告知服务器自某个时间点以来资源是否被修改过。 | 客户端缓存验证,减少重复下载未修改的资源,提升效率。 |

|

|||

|

|

|

|||

|

|

在 API 设计中,合理使用 HTTP Headers 不仅能够优化性能(如缓存控制),还可以提升安全性(如使用 Authorization Header 进行身份验证),同时帮助客户端与服务器之间的通信更为高效。

|

|||

|

|

|

|||

|

|

### Cookies、Session 与 Token 的区别与应用

|

|||

|

|

|

|||

|

|

在 Web 应用中,状态管理是一个重要的环节,尤其是当 HTTP 协议本身是无状态的情况下。为了在多个请求之间保持用户的身份和会话,常用的技术包括 Cookies、Session 和 Token。

|

|||

|

|

|

|||

|

|

| **维度** | **Cookies** | **Session** | **Token(如 JWT)** |

|

|||

|

|

| ---------------- | ------------------------------------------------------------ | ------------------------------------------------------------ | ------------------------------------------------------------ |

|

|||

|

|

| **存储位置** | 存储在客户端浏览器中,并在每次请求时自动发送给服务器。 | 存储在服务器端,客户端只保存 Session ID(通常通过 Cookie)。 | 存储在客户端,通常通过 `Authorization` 头部或 Cookie 发送。 |

|

|||

|

|

| **数据存储** | 可存储少量数据,如会话标识符、用户偏好等。 | 会话数据存储在服务器端,客户端仅传递会话标识符。 | Token 本身携带用户身份信息,可自包含认证信息。 |

|

|||

|

|

| **安全性** | 易受 XSS、CSRF 攻击,如果不加密或设置不当,可能泄露敏感数据。 | 会话标识符通常通过 Cookies 传递,避免敏感数据直接暴露,但可能被劫持。 | JWT 可以通过签名防止篡改,但易受 XSS 攻击,且无法主动失效。 |

|

|||

|

|

| **服务器开销** | 几乎无服务器开销,所有数据存储在客户端。 | 会话数据存储在服务器,服务器需要维护大量会话,导致高并发时内存开销较大。 | 无服务器存储开销,服务器不需要保存 Token 状态,适合分布式架构。 |

|

|||

|

|

| **扩展性** | 易于实现,适合简单的 Web 应用。 | 扩展性有限,服务器需要保存每个用户的会话信息,增加负担。 | 高扩展性,Token 可以跨服务器节点使用,适合分布式和无状态系统。 |

|

|||

|

|

| **状态管理方式** | 通过在客户端存储会话标识符来维持状态。 | 通过服务器保存会话数据,客户端通过会话 ID 与服务器会话关联。 | 无状态管理,Token 本身携带用户身份信息,服务器不保存状态。 |

|

|||

|

|

| **使用场景** | 适用于存储简单信息,如用户偏好、会话标识符等。 | 适合传统的 Web 应用和小规模的用户会话管理。 | 适用于现代 Web 应用和 API 认证,尤其是分布式系统中的无状态认证。 |

|

|||

|

|

| **有效期控制** | 可以设置过期时间,但一旦生成,客户端完全控制其生命周期。 | 服务器可以主动失效会话,但需要持续维护会话状态。 | Token 有有效期,通过 `exp` 设置,但过期后客户端必须重新登录。 |

|

|||

|

|

| **认证方式** | 通常用于存储会话标识符,不能直接实现认证。 | 基于服务器端会话存储,通过 Session ID 识别用户。 | 自包含认证,Token 本身包含用户身份信息,服务器通过验证 Token 认证。 |

|

|||

|

|

| **管理与维护** | 客户端管理,较易实现,但不易追踪与主动失效。 | 服务器管理,较为安全,但增加服务器开销。 | 客户端自管理,服务器不存储状态,适合大规模分布式系统。 |

|

|||

|

|

|

|||

|

|

**在设计 API 时,通常推荐使用 Token,尤其是 JWT,因为它不依赖服务器会话,并且可以轻松扩展至多个服务器节点。** Cookies 和 Session 更适合于传统的 Web 应用,但在现代的 RESTful API 中,Token 逐渐成为主流。

|

|||

|

|

|

|||

|

|

## REST

|

|||

|

|

|

|||

|

|

**REST(Representational State Transfer)是一种架构风格,它通过一系列原则和约束定义了如何在 Web 环境中高效、简单地进行分布式系统通信。** REST 的核心思想是通过 Web 的资源和 HTTP 协议实现系统间的通信,使得 Web 服务具有高度的可扩展性和可维护性。理解 REST 架构风格的背景、六大约束以及与其他架构的对比,是设计优秀的 RESTful API 的基础。

|

|||

|

|

|

|||

|

|

### REST 的起源

|

|||

|

|

|

|||

|

|

**REST 这一架构风格最早由 Roy Fielding 在 2000 年的博士论文中提出。** Fielding 是 HTTP 协议的共同设计者之一,他在设计和发展 HTTP 的过程中,总结出了一系列的架构约束,旨在提高 Web 系统的可扩展性、性能和简单性。

|

|||

|

|

|

|||

|

|

REST 的背景可以追溯到 1990 年代,当时互联网正迅速发展,传统的分布式计算模型(如 CORBA、RPC 等)在 Web 环境下表现得不够灵活。因此,Fielding 提出了 REST,作为一种通过统一接口来简化客户端和服务器之间交互的架构风格。

|

|||

|

|

|

|||

|

|

REST 强调的是利用现有的 Web 标准(如 HTTP 协议、URL、MIME 类型等)来设计系统,使得客户端和服务器能够通过统一的、标准化的接口进行通信。REST 的设计理念在于构建面向资源的架构,通过操作资源状态的转移实现功能。

|

|||

|

|

|

|||

|

|

### REST 设计理念的核心

|

|||

|

|

|

|||

|

|

- **资源导向**:一切对象都可以看作资源,且通过 URI 进行唯一标识。

|

|||

|

|

- **状态转移**:客户端通过 HTTP 方法(如 GET、POST、PUT、DELETE)与资源交互,资源的状态在请求中被转移。

|

|||

|

|

- **表现层独立**:客户端不需要知道服务器的实现细节,而是通过资源的表现层进行交互。

|

|||

|

|

|

|||

|

|

### REST 的六大约束

|

|||

|

|

|

|||

|

|

Fielding 在他的论文中提出了 **REST 架构风格的六大核心约束**,这些约束共同定义了 REST 系统的行为和特性。在设计 RESTful API 时,这些约束为开发者提供了清晰的指导。

|

|||

|

|

|

|||

|

|

#### 1. 客户端 - 服务器架构

|

|||

|

|

|

|||

|

|

**客户端和服务器角色在 REST 架构中是分离的。** 客户端负责用户界面,服务器负责处理数据存储和逻辑。通过这种解耦,系统的开发和演进更加灵活。客户端和服务器可以独立开发、更新,而不需要彼此依赖。

|

|||

|

|

|

|||

|

|

- 服务器只需要暴露数据接口,而不必关心如何展示数据;客户端只需要调用 API,而不必关心底层数据如何存储和处理。

|

|||

|

|

- 这种分离使得前后端分离开发成为可能,也是现代 Web 应用中非常普遍的实践。

|

|||

|

|

|

|||

|

|

#### 2. 无状态性

|

|||

|

|

|

|||

|

|

**每个客户端的请求都应当是独立的、无状态的。** 服务器不应保存客户端的会话信息,每次请求都必须包含所有必要的信息来完成请求。这样做简化了服务器设计,提高了可扩展性。

|

|||

|

|

|

|||

|

|

- 每次请求中都要携带认证信息(如 Token),以确保服务器能够识别并处理请求。

|

|||

|

|

- 无状态性使得扩展服务器集群变得容易,因为请求的处理不依赖于任何特定的服务器。

|

|||

|

|

|

|||

|

|

#### 3. 统一接口

|

|||

|

|

|

|||

|

|

**REST 的一个重要特性是通过统一的接口与资源进行交互。** 所有的资源都通过标准化的 URI 进行标识,客户端通过通用的 HTTP 方法(如 GET、POST、PUT、DELETE)对资源进行操作。资源与其操作行为是独立的,这种统一接口使得系统设计更为简洁、规范。

|

|||

|

|

|

|||

|

|

- 统一接口保证了客户端和服务器之间的一致性,客户端可以预测如何与资源进行交互。

|

|||

|

|

- 标准的 HTTP 方法与状态码约定了行为的语义性,简化了开发和文档的维护。

|

|||

|

|

|

|||

|

|

#### 4. 可缓存性

|

|||

|

|

|

|||

|

|

**为了提高性能,服务器可以通过 HTTP Headers 控制资源的缓存行为。** 客户端可以缓存静态资源,避免频繁请求同一资源,这在提升性能和降低服务器负载方面非常重要。

|

|||

|

|

|

|||

|

|

- 通过适当的缓存策略(如 Cache-Control、ETag),可以显著提升 API 的响应速度和系统的可扩展性。

|

|||

|

|

- 缓存使得静态内容的重复传输最小化,从而提高了资源利用率。

|

|||

|

|

|

|||

|

|

#### 5. 分层系统

|

|||

|

|

|

|||

|

|

**REST 允许通过多层架构的方式组织系统。** 中间层可以用于负载均衡、缓存、安全、代理等功能,而客户端不需要知道这些中间层的存在。分层系统的好处是提高了系统的安全性和扩展性。

|

|||

|

|

|

|||

|

|

- API 的设计可以通过代理或网关等中间件进行处理,如认证、负载均衡、限流等操作。

|

|||

|

|

- 分层架构为系统提供了灵活性和可扩展性,可以根据需要引入不同的服务层。

|

|||

|

|

|

|||

|

|

#### 6. 按需代码(可选)

|

|||

|

|

|

|||

|

|

**REST 的这一约束是可选的,指服务器可以临时向客户端传递代码(如 JavaScript),使得客户端在本地执行某些功能。** 这个约束在实际 API 设计中较少使用,但对于增强客户端功能是有帮助的。

|

|||

|

|

|

|||

|

|

- 按需代码通常用于需要动态加载脚本的场景,如在单页应用(SPA)中为客户端提供额外的功能。

|

|||

|

|

|

|||

|

|

### REST 与其他架构风格的对比:SOAP、GraphQL、gRPC

|

|||

|

|

|

|||

|

|

REST 并不是唯一的 Web 服务架构风格,其他常见的架构包括 SOAP、GraphQL 和 gRPC。每种架构都有其独特的优势和适用场景,了解它们的异同对于选择合适的架构至关重要。

|

|||

|

|

|

|||

|

|

| **对比维度** | **REST** | **SOAP** | **GraphQL** | **gRPC** |

|

|||

|

|

| ------------ | ------------------------------------------------------------ | ------------------------------------------------------------ | ------------------------------------------------------------ | ------------------------------------------------ |

|

|||

|

|

| **架构风格** | 基于资源的无状态架构 | 基于 XML 的消息传递协议 | 基于查询语言的灵活数据请求 | 基于 HTTP/2 的高性能 RPC 框架 |

|

|||

|

|

| **协议** | HTTP/HTTPS | HTTP/HTTPS、SMTP 等 | HTTP/HTTPS | HTTP/2 |

|

|||

|

|

| **数据格式** | 通常为 JSON,也支持 XML | XML | JSON | Protocol Buffers (二进制格式) |

|

|||

|

|

| **使用场景** | Web 应用、移动应用、轻量级服务 | 企业级应用、银行、支付系统、事务性应用 | 复杂数据查询、前端优化、移动和 Web 应用 | 微服务间通信、分布式系统、高性能低延迟通信 |

|

|||

|

|

| **消息传输** | 通过 URI 定位资源,使用标准 HTTP 方法(GET、POST、PUT、DELETE) | 基于 XML 的消息体,严格标准化的协议 | 单一端点,基于查询语言,客户端可自定义请求结构 | 双向流式通信,支持一元和流式 RPC 请求 |

|

|||

|

|

| **性能** | 轻量级,较高的性能 | 较重,性能相对较低,开销较大 | 数据传输灵活,性能良好,减少多余数据传输 | 高效的二进制传输,性能和吞吐量非常高 |

|

|||

|

|

| **扩展性** | 易扩展,轻量,适合快速开发和高并发 | 扩展性较低,严格依赖规范,事务处理复杂 | 高度扩展,适合复杂的数据模型和大规模查询 | 高扩展性,特别适合微服务和分布式架构 |

|

|||

|

|

| **安全性** | 依赖于传输层(如 HTTPS)、OAuth 等 | 支持 WS-Security,具有内置的安全和事务性支持 | 依赖 HTTPS 等传输层安全 | 支持认证、加密,需自定义安全机制 |

|

|||

|

|

| **实时通信** | 支持 WebSocket 等方式实现实时通信 | 不支持内置实时通信机制 | 支持实时更新,通过 `Subscription` 实现 | 支持双向流式通信,天然支持实时数据传输 |

|

|||

|

|

| **优缺点** | - 简单易用,灵活性高,工具链成熟 - 无状态、易于缓存 | - 标准化程度高,安全性强,适合复杂业务场景 - 性能较低,复杂度高 | - 数据请求灵活,避免数据过量和不足 - 需要客户端精确控制查询逻辑 | - 高性能,支持流式通信 - 学习曲线较陡,调试复杂 |

|

|||

|

|

| **典型应用** | Web 服务、移动 API、微服务 | 银行、支付、企业内部复杂系统 | 复杂前端应用(如单页应用 SPA)、优化数据请求 | 微服务间通信、高性能系统、物联网、实时应用 |

|

|||

|

|

|

|||

|

|

REST 是一种通用性强、实现简单的架构风格,适合大多数 Web 应用,尤其是资源导向的系统。如果系统对请求的复杂度要求不高、需要高扩展性、并且使用标准化 HTTP 协议,那么 REST 是最佳选择。

|

|||

|

|

|

|||

|

|

## RESTful API

|

|||

|

|

|

|||

|

|

**RESTful API 是一种基于 REST(Representational State Transfer)架构风格设计的 Web 服务接口。**RESTful API 的目的是通过标准的 Web 协议(通常是 HTTP),以资源为中心的方式进行系统间的通信,确保服务具备高可扩展性、简洁性和易维护性。其核心思想是利用 HTTP 的方法来操作 Web 上的资源,并通过统一的接口进行数据交互。

|

|||

|

|

|

|||

|

|

### 基本定义

|

|||

|

|

|

|||

|

|

**RESTful API 是遵循 REST 架构风格设计的 API。** REST 架构的核心思想是把 Web 中的所有对象视为资源,通过 URI(统一资源标识符)来标识资源,并使用标准的 HTTP 方法(如 GET、POST、PUT、DELETE)来操作这些资源。RESTful API 的特性决定了它在 Web 服务中的广泛应用。

|

|||

|

|

|

|||

|

|

### 基本特性

|

|||

|

|

|

|||

|

|

1. **资源导向**:在 REST 中,所有的实体(如用户、订单、商品)都被视为资源。每个资源通过唯一的 URI 进行标识,这使得资源的查找和操作变得直观。

|

|||

|

|

2. **无状态性**:每个请求都是独立的,服务器不会保存客户端的状态。这种无状态的设计减少了服务器的负担,并使得系统更具扩展性。

|

|||

|

|

3. **统一接口**:RESTful API 强调通过统一的接口来操作资源。HTTP 方法(如 GET、POST、PUT、DELETE)为资源操作提供了明确的语义,并且通过状态码返回操作结果。

|

|||

|

|

4. **表现层独立**:客户端和服务器之间的通信通过资源的表现层(如 JSON 或 XML)进行传递,客户端并不需要了解服务器端资源的内部实现。这种分离使得客户端和服务器可以独立演进。

|

|||

|

|

5. **可缓存性**:通过 HTTP 的缓存机制,客户端可以缓存一些静态资源或不经常更新的数据,减少不必要的请求,提升系统性能。

|

|||

|

|

6. **分层系统**:RESTful API 支持分层架构设计,系统可以引入负载均衡、代理服务器等中间层,客户端不需要知道服务器背后的架构细节。

|

|||

|

|

|

|||

|

|

RESTful API 拥有诸多优势,首先在于其高灵活性,客户端可以通过标准的 HTTP 方法(如 GET、POST、PUT、DELETE)灵活地选择操作方式,执行各种操作。其次,RESTful API 简洁明了,基于资源的 URI 和 HTTP 方法的组合提供了一种直观的交互方式,降低了开发者理解和使用的复杂性。最后,RESTful API 的无状态性和分层架构为其提供了强大的扩展性,特别适合应对高并发和大规模的分布式系统。

|

|||

|

|

|

|||

|

|

### 资源与 URI 的设计

|

|||

|

|

|

|||

|

|

**RESTful API 的核心是资源,资源是任何可以被存储或操作的数据实体,例如用户、订单或文件。**在 REST 中,资源通过 URI 进行唯一标识,因此设计一个合理的 URI 是构建良好 RESTful API 的关键。

|

|||

|

|

|

|||

|

|

### URI 设计的基本原则

|

|||

|

|

|

|||

|

|

在设计 RESTful API 时,良好的 URI 设计不仅能提高可读性,还能使 API 更加直观、易于维护和扩展。以下是一些关键的 URI 设计原则及其示例。

|

|||

|

|

|

|||

|

|

#### 使用名词而非动词

|

|||

|

|

|

|||

|

|

URI 应表示资源本身,而不是对资源的操作。具体的操作通过 HTTP 方法(如 GET、POST、PUT、DELETE)来决定,而不应该在 URI 中体现。

|

|||

|

|

|

|||

|

|

```text

|

|||

|

|

# 错误示例

|

|||

|

|

/getUserInfo

|

|||

|

|

|

|||

|

|

# 正确示例

|

|||

|

|

/users/{id}

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

在这里,`/users/{id}` 表示用户资源,通过 HTTP 方法来区分不同的操作。例如,GET 表示获取用户信息,PUT 表示更新用户信息。

|

|||

|

|

|

|||

|

|

#### 保持层次结构

|

|||

|

|

|

|||

|

|

当资源之间有上下级关系时,URI 应该体现这种层次关系。例如,订单属于某个用户,URI 可以设计为 `/users/{id}/orders`,通过这种方式直观展示资源之间的依赖关系。

|

|||

|

|

|

|||

|

|

```text

|

|||

|

|

/users/{id}/orders/{orderId}

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

该示例表示用户 `id` 下的特定订单 `orderId`,清晰表达了用户和订单之间的关联。

|

|||

|

|

|

|||

|

|

#### 使用复数表示资源集合

|

|||

|

|

|

|||

|

|

当 URI 表示资源的集合时,应该使用复数形式。这样可以保证一致性,也能明确区分资源集合与单个资源。例如,`/users` 表示用户集合,`/orders` 表示订单集合。

|

|||

|

|

|

|||

|

|

```text

|

|||

|

|

/users

|

|||

|

|

/orders

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

#### 避免使用过多的查询参数

|

|||

|

|

|

|||

|

|

URI 应保持简洁明了,查询参数用于筛选、分页或排序,而不应该用于资源的主干定位。比如,查询参数适合处理分页和筛选需求,而不适合直接用来定位资源。

|

|||

|

|

|

|||

|

|

```text

|

|||

|

|

/users?page=1&limit=10

|

|||

|

|

/orders?sort=date&status=shipped

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

#### 遵循标准的 HTTP 方法

|

|||

|

|

|

|||

|

|

URI 仅用于标识资源,具体的操作应通过标准的 HTTP 方法实现。常见的 HTTP 方法及其在 URI 设计中的应用如下:

|

|||

|

|

|

|||

|

|

| **HTTP 方法** | **URI** | **操作** | **描述** |

|

|||

|

|

| ------------- | ------------- | ------------ | ---------------------- |

|

|||

|

|

| GET | `/users/{id}` | 获取用户信息 | 获取指定 ID 的用户信息 |

|

|||

|

|

| POST | `/users` | 创建新用户 | 创建一个新的用户 |

|

|||

|

|

| PUT | `/users/{id}` | 更新用户信息 | 更新指定 ID 的用户信息 |

|

|||

|

|

| DELETE | `/users/{id}` | 删除用户 | 删除指定 ID 的用户 |

|

|||

|

|

|

|||

|

|

通过这些设计原则,API 的 URI 能够更具可读性和一致性,使客户端能够更加方便、快速地理解和使用 API。这样的设计也有助于 API 的可维护性和扩展性,便于应对系统增长和新功能的添加。

|

|||

|

|

|

|||

|

|

### 幂等性与安全性

|

|||

|

|

|

|||

|

|

**幂等性是 RESTful API 中的一个重要概念。** 幂等性指的是无论客户端多次重复执行同样的操作,结果总是相同。换句话说,幂等操作不会因为多次执行而对系统产生不同的影响。

|

|||

|

|

|

|||

|

|

**安全性指请求是否只用于读取数据而不会修改服务器上的资源。** GET 是安全的,因为它不会对服务器数据产生副作用,而 DELETE、PUT、POST 会对数据进行更改,因此被认为是不安全的。

|

|||

|

|

|

|||

|

|

| **HTTP 方法** | **幂等性** | **安全性** | **描述** |

|

|||

|

|

| ------------- | ---------- | ---------- | ------------------------------------------------------------ |

|

|||

|

|

| GET | 幂等 | 安全 | 用于读取资源,多次请求返回相同的资源,不会影响服务器的数据。 |

|

|||

|

|

| DELETE | 幂等 | 不安全 | 用于删除资源,无论执行多少次,结果都是相同的,即资源被删除或确认其不存在。 |

|

|||

|

|

| PUT | 幂等 | 不安全 | 用于更新资源,多次请求将资源更新到相同状态,不会重复创建资源。 |

|

|||

|

|

| POST | 非幂等 | 不安全 | 用于创建新资源,多次请求可能创建多个相同的资源实例。 |

|

|||

|

|

|

|||

|

|

**如何保证 API 的幂等性与安全性?**

|

|||

|

|

|

|||

|

|

- 对于幂等操作,应设计好 HTTP 方法,避免不必要的副作用。

|

|||

|

|

- 对于非幂等的 POST 操作,考虑使用客户端生成的唯一 ID 来避免重复创建资源。

|

|||

|

|

- 实现良好的错误处理机制,确保在网络中断或错误重试时系统能够正确处理。

|

|||

|

|

|

|||

|

|

### 资源表示

|

|||

|

|

|

|||

|

|

在 RESTful API 中,资源的表示是指资源在被传递时的表现形式。不同的表现形式可以满足不同的需求,而在选择资源的表示格式时,常见的选项包括 **JSON**、**XML** 和 **YAML**。

|

|||

|

|

|

|||

|

|

| **对比维度** | **JSON** | **XML** | **YAML** |

|

|||

|

|

| ------------------ | ------------------------------------------------------------ | ------------------------------------------------------- | ---------------------------------------------------- |

|

|||

|

|

| **数据结构复杂度** | 适合简单到中等复杂的数据结构,表现为键值对。 | 支持复杂的嵌套结构和命名空间,适合高度结构化的数据。 | 适合简单和轻量级的数据,依赖缩进表示层次关系。 |

|

|||

|

|

| **可读性** | 可读性较好,结构简洁,开发者易于理解和使用。 | 结构较为冗长,可读性差,尤其是在大规模数据时。 | 可读性高,格式简洁直观,易于人工编辑和维护。 |

|

|||

|

|

| **数据体积** | 较轻量,数据体积小,适合在带宽有限的环境下传输。 | 数据较为冗长,体积大,传输效率低。 | 体积较小,适合用于配置和轻量级数据传输。 |

|

|||

|

|

| **解析难度与效率** | 解析速度快,几乎所有语言和框架都支持 JSON 解析库。 | 解析速度相对较慢,且需要处理复杂的 XML 结构和命名空间。 | 解析较简单,但在处理大规模数据时易出错。 |

|

|||

|

|

| **注释支持** | 不支持注释,常用来传输纯数据。 | 支持注释和元数据,适合带有文档和描述信息的场景。 | 支持注释,适合用于配置文件和开发者文档。 |

|

|||

|

|

| **数据类型支持** | 支持常见数据类型(字符串、数值、数组、对象等),但不支持二进制数据。 | 支持丰富的数据类型(包括二进制、复杂对象、命名空间)。 | 支持基础数据类型,适合简单的配置和传输。 |

|

|||

|

|

| **常见应用场景** | Web 应用、移动应用、轻量级 API 传输。 | 企业级系统、复杂数据交换、跨平台数据传输。 | 配置文件、轻量级数据传输、开发文档和配置管理。 |

|

|||

|

|

| **兼容性** | 与 JavaScript 原生兼容,适用于大多数现代开发环境。 | 多语言、多平台支持,广泛用于企业应用和遗留系统。 | 适合配置管理和轻量数据交换,现代开发中较少用于 API。 |

|

|||

|

|

| **扩展性** | 可扩展性有限,不适合非常复杂的场景。 | 高度可扩展,支持复杂的数据结构和验证机制。 | 可扩展性较弱,主要用于简单的数据结构和配置。 |

|

|||

|

|

|

|||

|

|

1. **JSON 作为默认选择**:对于大多数 RESTful API,JSON 是首选的数据格式,尤其是在现代 Web 和移动应用中,JSON 因其轻量和兼容性广泛使用。

|

|||

|

|

2. **XML 在企业级系统中的应用**:如果系统需要支持复杂的数据结构或与遗留的企业系统进行交互,XML 可能是更合适的选择。

|

|||

|

|

3. **YAML 适用于配置和轻量级数据传输**:YAML 更适合配置文件,但较少用于数据交换格式。

|

|||

|

|

|

|||

|

|

在设计 API 时,确保 API 支持多种格式(如 JSON 和 XML),并通过 `Content-Type` 和 `Accept` 头来协商客户端和服务器之间的资源表示格式,可以提高 API 的兼容性和灵活性。

|

|||

|

|

|

|||

|

|

## 资源建模

|

|||

|

|

|

|||

|

|

资源建模是 RESTful API 设计的核心工作之一。在 REST 架构中,资源是 Web 上的基本实体,每个资源都有独立的标识符(URI),客户端通过 HTTP 方法对这些资源进行操作。良好的资源建模有助于系统具备清晰的逻辑结构、易于理解和扩展的 API,并减少客户端和服务器之间的耦合度。

|

|||

|

|

|

|||

|

|

### 资源建模的基本概念

|

|||

|

|

|

|||

|

|

**在 RESTful API 中,资源 是可以通过 URI 进行标识的实体。**它可以是任何可访问的对象,如用户、订单、产品、文件等。资源的本质是服务器存储的一段数据,资源建模的目标是以自然、直观的方式将这些数据结构化。

|

|||

|

|

|

|||

|

|

### 资源建模的基本原则

|

|||

|

|

|

|||

|

|

资源建模是设计 RESTful API 的核心步骤,它直接影响 API 的可读性、可扩展性和可维护性。以下是资源建模时应遵循的基本原则,帮助开发者构建稳定、高效的 API。

|

|||

|

|

|

|||

|

|

#### 明确资源的边界

|

|||

|

|

|

|||

|

|

资源应该对应实际的业务对象,而不是技术操作。例如,`用户` 和 `订单` 是两个独立的业务概念,分别建模为独立的资源 `/users` 和 `/orders`。资源应该反映业务逻辑,而非操作行为。

|

|||

|

|

|

|||

|

|

```text

|

|||

|

|

/users/{id} # 表示单个用户

|

|||

|

|

/orders/{orderId} # 表示单个订单

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

#### 避免过度建模

|

|||

|

|

|

|||

|

|

不应为每一个操作或功能都设计独立的资源,应该保持资源的抽象级别合理。过度细化的资源设计会增加系统复杂性,导致 API 维护困难。确保每个资源都足够通用,能够反映业务的核心数据。

|

|||

|

|

|

|||

|

|

```text

|

|||

|

|

/createUser # 不推荐使用动词操作

|

|||

|

|

/updateOrderStatus # 不推荐将操作作为资源

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

#### 资源是稳定的

|

|||

|

|

|

|||

|

|

资源建模应基于稳定的数据结构。资源的设计应尽量减少变动,即使业务需求发生变化,也不应轻易更改资源的定义。这有助于保证 API 的长期稳定性和向后兼容性。

|

|||

|

|

|

|||

|

|

```text

|

|||

|

|

/products # 产品资源不应频繁改变,结构稳定

|

|||

|

|

/categories # 类别资源保持一致

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

#### 资源的演进

|

|||

|

|

|

|||

|

|

通过 API 版本控制来应对不可避免的变化,而不是直接修改现有资源结构。可以通过 URI 或请求头进行版本管理,确保旧版本的客户端依然能够正常使用。

|

|||

|

|

|

|||

|

|

```text

|

|||

|

|

/v1/products # 旧版本的产品资源

|

|||

|

|

/v2/products # 新版本的产品资源,带有扩展功能

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

#### 遵循 REST 的无状态性

|

|||

|

|

|

|||

|

|

资源建模应遵循 REST 的无状态原则。每个请求必须包含足够的信息,使服务器可以独立处理该请求。不要让服务器依赖客户端的历史操作或状态信息。

|

|||

|

|

|

|||

|

|

```text

|

|||

|

|

GET /orders/{orderId} # 请求包含必要的订单 ID,无需额外上下文

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

#### 自包含请求

|

|||

|

|

|

|||

|

|

每个请求都应自包含所有必需的数据,例如身份认证信息、查询参数等。避免设计依赖于会话或前置请求的 API 调用。

|

|||

|

|

|

|||

|

|

```text

|

|||

|

|

GET /orders?status=shipped # 查询所有已发货订单,无需依赖服务器保存状态

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

### 如何识别资源

|

|||

|

|

|

|||

|

|

资源建模的关键是识别业务实体,并基于这些实体构建资源。在识别资源时,可以遵循以下规则:

|

|||

|

|

|

|||

|

|

#### 唯一标识

|

|||

|

|

|

|||

|

|

资源应具备唯一标识。例如,用户通过 `/users/{id}` 进行唯一标识,订单通过 `/orders/{orderId}` 唯一标识。通过这种方式,客户端和服务器之间可以清晰地定位并操作具体资源。

|

|||

|

|

|

|||

|

|

```text

|

|||

|

|

/users/{id} # 用户资源,id 唯一标识每个用户

|

|||

|

|

/orders/{orderId} # 订单资源,orderId 唯一标识每个订单

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

#### 资源集合与单个资源

|

|||

|

|

|

|||

|

|

不仅仅是单个对象,资源集合也是资源。可以通过集合 URI 访问资源集合,例如 `/users` 表示所有用户的数据集合,而 `/users/{id}` 访问具体用户。

|

|||

|

|

|

|||

|

|

```

|

|||

|

|

GET /users # 获取所有用户

|

|||

|

|

GET /users/{id} # 获取单个用户

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

#### 复合资源

|

|||

|

|

|

|||

|

|

当资源与另一个资源密切相关时,可以通过嵌套 URI 表示层次结构。例如,订单属于用户,可以通过 `/users/{id}/orders` 访问该用户的所有订单。这样的层次结构能够清晰展示资源间的关系。

|

|||

|

|

|

|||

|

|

```

|

|||

|

|

/users/{id}/orders # 获取用户的所有订单

|

|||

|

|

/users/{id}/orders/{orderId} # 获取用户的具体订单

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

### 资源层次结构及其设计

|

|||

|

|

|

|||

|

|

资源层次结构是资源建模中的一个关键部分,它帮助定义资源之间的关系,并通过 URL 路径表达这种层次关系。层次结构清晰的资源模型能够使 API 更加直观、易于理解。

|

|||

|

|

|

|||

|

|

#### 资源之间的父子关系

|

|||

|

|

|

|||

|

|

**如果资源之间存在自然的父子关系,可以将子资源嵌套在父资源的路径中。** 例如,用户和订单是典型的父子关系,每个订单都属于某个特定用户。因此可以设计为 `/users/{id}/orders`,表示该用户的订单列表,或者 `/users/{id}/orders/{orderId}` 表示某个用户的具体订单。

|

|||

|

|

|

|||

|

|

层次化的路径设计不仅直观,而且可以清晰地表现资源间的关联性,帮助客户端理解资源结构。

|

|||

|

|

|

|||

|

|

#### 避免过度嵌套

|

|||

|

|

|

|||

|

|

虽然嵌套可以表达资源关系,但过深的嵌套会导致 URI 冗长且不易使用。**一般情况下,嵌套层次不宜超过两层。**例如,`/users/{id}/orders/{orderId}/items` 可能过于复杂,通常可以简化为 `/orders/{orderId}/items`。

|

|||

|

|

|

|||

|

|

**对于更深层次的关系,可以通过查询参数来替代过度嵌套。** 例如,订单的某些明细可以通过 `/orders/{orderId}?include=details` 来实现,而不是通过路径嵌套。

|

|||

|

|

|

|||

|

|

#### 处理多对多的关系

|

|||

|

|

|

|||

|

|

**当资源之间存在多对多关系时,应避免嵌套 URI。可以通过独立的资源或查询参数来表示。** 例如,用户和产品之间存在购买关系,而不应通过嵌套 URI(如 `/users/{userId}/products/{productId}`)来表示,最好通过单独的资源来表示购买行为,如 `/purchases/{purchaseId}` 或通过查询参数来筛选资源 `/products?buyer={userId}`。

|

|||

|

|

|

|||

|

|

#### 层次结构设计的优势

|

|||

|

|

|

|||

|

|

通过层次化设计,资源之间的关系在 URL 中得到了清晰地表达,使得 API 更加语义化、直观化,同时也更容易维护。同时清晰的层次结构能够帮助前端开发者更好地理解资源之间的关系,减少文档查阅的时间。

|

|||

|

|

|

|||

|

|

### REST 中的 URL 设计策略

|

|||

|

|

|

|||

|

|

在 RESTful API 中,URL(统一资源定位符)用于唯一标识资源。设计一个良好的 URL 是确保 API 清晰易用的重要步骤。一个合理的 URL 设计可以让用户通过直观的路径轻松理解资源的位置和操作方式。

|

|||

|

|

|

|||

|

|

#### 简洁性与一致性

|

|||

|

|

|

|||

|

|

**URL 应保持简洁**,避免使用复杂的结构和不必要的参数。简洁的 URL 不仅易于记忆和理解,也更符合 REST 的设计精神。

|

|||

|

|

|

|||

|

|

**URL 设计应保持一致。** 例如,资源集合使用复数形式 `/users`,而具体资源使用单数形式 `/users/{id}`。保持一致的命名规则有助于减少客户端的困惑。

|

|||

|

|

|

|||

|

|

#### 遵循 HTTP 方法的语义

|

|||

|

|

|

|||

|

|

**URL 只负责表示资源,不应包含操作信息。资源的操作应通过 HTTP 方法来决定。** 例如,创建用户应通过 `POST /users` 而不是 `/users/create`,删除用户应通过 `DELETE /users/{id}` 而不是 `/deleteUser?id={id}`。这样可以保持 URL 的纯粹性,使其只负责资源的标识,而不涉及操作。

|

|||

|

|

|

|||

|

|

#### 使用查询参数进行过滤和分页

|

|||

|

|

|

|||

|

|

**当需要对资源进行过滤、排序或分页时,应使用查询参数。** 例如,可以使用 `/products?category=electronics` 过滤出电子产品,或使用 `/products?page=1&limit=10` 进行分页。查询参数的使用使得 API 更加灵活,并避免通过路径过度嵌套带来的复杂性。

|

|||

|

|

|

|||

|

|

#### 避免使用文件扩展名

|

|||

|

|

|

|||

|

|

现代 RESTful API 中通常避免在 URL 中使用文件扩展名(如 `.json` 或 `.xml`)。**客户端应通过 `Accept` 头来指定所期望的返回格式,** 而不是通过扩展名。这可以使 URL 更加整洁和统一。

|

|||

|

|

|

|||

|

|

#### URL 设计示例

|

|||

|

|

|

|||

|

|

| **操作描述** | **HTTP 方法** | **URL 示例** | **说明** |

|

|||

|

|

| ---------------------- | ------------- | -------------------------------------- | -------------------------------- |

|

|||

|

|

| 获取用户列表 | GET | `/users` | 返回所有用户的列表 |

|

|||

|

|

| 获取某个用户信息 | GET | `/users/{id}` | 根据用户 ID 获取指定用户的信息 |

|

|||

|

|

| 创建新用户 | POST | `/users` | 创建新的用户 |

|

|||

|

|

| 更新用户信息 | PUT | `/users/{id}` | 更新指定 ID 用户的信息 |

|

|||

|

|

| 删除用户 | DELETE | `/users/{id}` | 删除指定 ID 的用户 |

|

|||

|

|

| 获取用户订单列表 | GET | `/users/{id}/orders` | 获取指定用户的所有订单 |

|

|||

|

|

| 获取某个订单详情 | GET | `/users/{id}/orders/{orderId}` | 获取指定用户的某个订单详情 |

|

|||

|

|

| 创建新订单 | POST | `/users/{id}/orders` | 为指定用户创建一个新的订单 |

|

|||

|

|

| 更新订单信息 | PUT | `/users/{id}/orders/{orderId}` | 更新指定用户的某个订单信息 |

|

|||

|

|

| 删除订单 | DELETE | `/users/{id}/orders/{orderId}` | 删除指定用户的某个订单 |

|

|||

|

|

| 获取所有产品列表 | GET | `/products` | 获取所有产品的列表 |

|

|||

|

|

| 获取某个产品信息 | GET | `/products/{productId}` | 获取指定产品的详细信息 |

|

|||

|

|

| 创建新产品 | POST | `/products` | 创建新的产品 |

|

|||

|

|

| 更新产品信息 | PUT | `/products/{productId}` | 更新指定产品的信息 |

|

|||

|

|

| 删除产品 | DELETE | `/products/{productId}` | 删除指定产品 |

|

|||

|

|

| 获取订单的发货信息 | GET | `/orders/{orderId}/shipping` | 获取指定订单的发货信息 |

|

|||

|

|

| 更新订单的发货信息 | PUT | `/orders/{orderId}/shipping` | 更新指定订单的发货信息 |

|

|||

|

|

| 获取用户的购物车 | GET | `/users/{id}/cart` | 获取指定用户的购物车信息 |

|

|||

|

|

| 将商品加入用户的购物车 | POST | `/users/{id}/cart/items` | 将商品添加到指定用户的购物车 |

|

|||

|

|

| 从购物车中移除某个商品 | DELETE | `/users/{id}/cart/items/{itemId}` | 从指定用户的购物车中移除某个商品 |

|

|||

|

|

| 获取购物车中的所有商品 | GET | `/users/{id}/cart/items` | 获取指定用户购物车中的所有商品 |

|

|||

|

|

| 清空用户的购物车 | DELETE | `/users/{id}/cart` | 清空指定用户的购物车 |

|

|||

|

|

| 检查用户的购物车状态 | GET | `/users/{id}/cart/status` | 获取指定用户的购物车状态 |

|

|||

|

|

| 处理支付 | POST | `/users/{id}/orders/{orderId}/payment` | 为指定订单进行支付操作 |

|

|||

|

|

|

|||

|

|

### RESTful API 的版本控制策略

|

|||

|

|

|

|||

|

|

**随着 API 的演进,版本控制是不可避免的。**当业务需求不断变化时,为了避免对现有客户端造成破坏,需要对 API 进行版本管理。版本控制能够确保旧版本的客户端仍能正常使用,而新功能可以在新版本中得到实现。

|

|||

|

|

|

|||

|

|

- **URI 版本控制**:适合早期的 API 版本管理,路径清晰,适用于版本较少的系统。

|

|||

|

|

- **请求头版本控制**:在保持 URI 稳定的情况下支持复杂 API 版本管理,适合需要平滑升级的系统。

|

|||

|

|

- **参数版本控制**:适合小型 API 或简单场景,版本控制通过参数完成,URI 结构保持稳定。

|

|||

|

|

|

|||

|

|

| **对比维度** | **URI 版本控制** | **请求头版本控制** | **参数版本控制** |

|

|||

|

|

| ---------------- | ------------------------------------ | --------------------------------------- | -------------------------------------- |

|

|||

|

|

| **示例** | `/v1/users` | `Accept: application/vnd.myapi.v1+json` | `/users?version=1` |

|

|||

|

|

| **版本显示位置** | 显示在 URI 路径中 | 显示在 HTTP 请求头中 | 作为查询参数显示在 URL 中 |

|

|||

|

|

| **URI 结构** | 每个版本有独立的 URI | URI 保持不变,版本由请求头控制 | URI 保持不变,版本通过查询参数控制 |

|

|||

|

|

| **客户端操作** | 客户端需修改 URI 来访问不同版本 | 客户端需通过 `Accept` 头指定版本 | 客户端需通过查询参数指定版本 |

|

|||

|

|

| **服务器处理** | 服务器根据不同的 URI 处理不同版本 | 服务器需解析 `Accept` 头确定版本 | 服务器解析查询参数以确定版本 |

|

|||

|

|

| **请求清晰度** | 版本清晰,显式显示在 URI 中 | 版本隐藏在请求头中,较为隐式 | 版本信息位于查询参数,清晰度中等 |

|

|||

|

|

| **扩展性** | 新版本需要新的 URI,旧版本可继续使用 | 新版本可在不修改 URI 的情况下引入 | 新版本通过查询参数引入,无需修改 URI |

|

|||

|

|

| **向后兼容性** | 保留旧 URI,易于维护多版本 | 可通过头信息管理多版本,向后兼容性较强 | 版本信息通过参数控制,易维护向后兼容性 |

|

|||

|

|

| **API 文档维护** | 文档需为不同版本分别编写 | 文档需解释如何设置 `Accept` 头请求版本 | 文档需解释如何在查询参数中指定版本 |

|

|||

|

|

| **适用场景** | 适合简单场景和版本较少的系统 | 适合复杂系统,需要平滑引入新版本 | 适合小型 API 和简单系统 |

|

|||

|

|

|

|||

|

|

## HTTP 方法设计

|

|||

|

|

|

|||

|

|

**在 RESTful API 中,HTTP 方法是操作资源的关键工具。**每种方法具有特定的语义,并用于处理不同的操作(如创建、读取、更新、删除等)。选择合适的 HTTP 方法,可以确保 API 语义的清晰性和一致性,从而提升系统的易用性和可维护性。

|

|||

|

|

|

|||

|

|

### 如何为资源操作选择合适的 HTTP 方法

|

|||

|

|

|

|||

|

|

**RESTful API 强调使用标准的 HTTP 方法来操作资源。** 通过合理使用这些方法,API 可以保持清晰的语义,简化客户端的使用。HTTP 提供了多种方法,但在 RESTful API 中,最常用的几种是:**GET**、**POST**、**PUT**、**PATCH** 和 **DELETE**。

|

|||

|

|

|

|||

|

|

| **HTTP 方法** | **操作类型** | **安全性** | **幂等性** | **典型应用场景** | **示例** |

|

|||

|

|

| ------------- | ------------ | ---------- | ---------- | ------------------------------------------------------ | ------------------------------ |

|

|||

|

|

| **GET** | 读取资源 | 安全 | 幂等 | 获取资源列表、获取某个具体资源 | `GET /users` `GET /users/{id}` |

|

|||

|

|

| **POST** | 创建新资源 | 不安全 | 非幂等 | 创建新用户、发送表单数据 | `POST /users` `POST /forms` |

|

|||

|

|

| **PUT** | 完全替换资源 | 不安全 | 幂等 | 更新某个用户的所有信息、如果资源不存在,可能创建新资源 | `PUT /users/{id}` |

|

|||

|

|

| **PATCH** | 部分更新资源 | 不安全 | 幂等 | 更新资源的部分属性,如修改用户的部分信息 | `PATCH /users/{id}` |

|

|||

|

|

| **DELETE** | 删除资源 | 不安全 | 幂等 | 删除指定资源,如删除某个用户 | `DELETE /users/{id}` |

|

|||

|

|

|

|||

|

|

**选择合适方法的关键在于理解操作的语义**:对于**读取**操作使用 GET,**创建**使用 POST,**完全更新**使用 PUT,**部分更新**使用 PATCH,**删除**使用 DELETE。这不仅使得 API 符合 REST 的设计理念,还让客户端对 API 的行为有明确的预期。

|

|||

|

|

|

|||

|

|

### REST 设计中的 HTTP PATCH 实践

|

|||

|

|

|

|||

|

|

**PATCH 方法是 HTTP/1.1 引入的,用于对资源进行部分更新。** 与 PUT 不同的是,PATCH 不会替换整个资源,而是只更新请求中包含的部分字段。

|

|||

|

|

|

|||

|

|

#### PATCH 的应用场景

|

|||

|

|

|

|||

|

|

1. **部分更新**:PATCH 非常适合资源的部分更新场景。例如,更新用户的某些字段时,使用 PATCH 可以仅发送要修改的字段,而不是将整个用户对象发送回服务器。例如:

|

|||

|

|

|

|||

|

|

```text

|

|||

|

|

PATCH /users/{id}

|

|||

|

|

{

|

|||

|

|

"email": "newemail@example.com"

|

|||

|

|

}

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

2. **避免冗余数据传输**:由于 PATCH 只传递变化的数据,它比 PUT 更高效,尤其当资源对象非常大时。例如,如果用户的资料中包含大量数据,但你只想更新其中的邮箱地址,PATCH 允许你只发送与邮箱相关的字段,而 PUT 则需要传递整个用户对象。

|

|||

|

|

|

|||

|

|

3. **复杂更新逻辑**:PATCH 也可以用于需要复杂逻辑的更新,例如某些资源字段是依赖其他字段的变化,使用 PATCH 可以更加灵活地处理部分更新操作。

|

|||

|

|

|

|||

|

|

#### 如何正确实现 PATCH

|

|||

|

|

|

|||

|

|

- 在服务端,需要对 PATCH 请求进行部分更新的解析和处理。这意味着,服务器需要验证传入的数据并仅更新指定的字段。处理 PATCH 时,必须保证不对未包含在请求中的字段进行不必要的更改。

|

|||

|

|

- **幂等性**:尽管 PATCH 被设计为幂等操作,但其实现可能会因资源的设计复杂性而引入非幂等的行为。为确保 PATCH 的幂等性,服务端应在接收到相同的 PATCH 请求时多次执行不会产生不同的结果。

|

|||

|

|

|

|||

|

|

通过合理使用 PATCH 方法,RESTful API 可以在更新资源时减少数据传输量,提高性能,并增强灵活性。

|

|||

|

|

|

|||

|

|

### 请求与响应设计

|

|||

|

|

|

|||

|

|

在 RESTful API 中,请求和响应是客户端与服务器之间交互的基础。请求体和响应体的设计应当遵循一致性、简洁性和易读性的原则,以便提升开发效率和用户体验。此外,合理使用状态码与错误处理机制对于 API 的健壮性和可维护性至关重要。**特别是在处理大数据集时,分页、排序和过滤策略的设计有助于优化性能。**

|

|||

|

|

|

|||

|

|

API 的请求体(Request Body)和响应体(Response Body)包含了客户端与服务器之间传递的主要数据。如何为这些数据选择合适的格式和设计结构,直接影响 API 的易用性和可扩展性。

|

|||

|

|

|

|||

|

|

#### 请求体设计

|

|||

|

|

|

|||

|

|

- **创建请求 (POST)**: 当客户端需要向服务器创建新资源时,POST 请求体应当包含资源的完整数据。通常以 JSON 格式传递新资源的属性。例如,创建新用户:

|

|||

|

|

|

|||

|

|

```json

|

|||

|

|

{

|

|||

|

|

"name": "John Doe",

|

|||

|

|

"email": "john.doe@example.com",

|

|||

|

|

"age": 30

|

|||

|

|

}

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

- **更新请求 (PUT/PATCH)**: PUT 请求需要包含完整的资源数据(即便是更新部分字段),而 PATCH 请求则只需传递需要更新的部分字段。例如,更新用户电子邮件地址:

|

|||

|

|

|

|||

|

|

```json

|

|||

|

|

{

|

|||

|

|

"email": "newemail@example.com"

|

|||

|

|

}

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

#### 响应体设计

|

|||

|

|

|

|||

|

|

- **成功响应**: 成功的响应通常包括资源的当前状态。以 JSON 格式为例,服务器返回用户的详细信息:

|

|||

|

|

|

|||

|

|

```json

|

|||

|

|

{

|

|||

|

|

"id": 123,

|

|||

|

|

"name": "John Doe",

|

|||

|

|

"email": "john.doe@example.com",

|

|||

|

|

"age": 30

|

|||

|

|

}

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

- **资源创建响应 (201 Created)**: 创建新资源的响应应返回新资源的 URI 和相关数据。服务器可以返回响应头 `Location` 来指示新资源的位置,响应体则包含资源的详细信息:

|

|||

|

|

|

|||

|

|

```json

|

|||

|

|

{

|

|||

|

|

"id": 123,

|

|||

|

|

"name": "John Doe",

|

|||

|

|

"email": "john.doe@example.com"

|

|||

|

|

}

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

### 状态码的合理使用与错误处理

|

|||

|

|

|

|||

|

|

**HTTP 状态码是 RESTful API 的重要组成部分,它能够明确告知客户端操作的结果。**在 API 设计中,合理使用状态码有助于提升系统的可理解性和可维护性。

|

|||

|

|

|

|||

|

|

#### **常见状态码的合理使用**

|

|||

|

|

|

|||

|

|

| **状态码** | **描述** |

|

|||

|

|

| ------------------------- | ------------------------------------------------------------ |

|

|||

|

|

| **2xx 成功状态码** | |

|

|||

|

|

| 200 OK | 请求成功,服务器返回请求的数据,常用于 GET、PUT、PATCH 请求。 |

|

|||

|

|

| 201 Created | 资源已成功创建,常用于 POST 请求,响应中应包含新资源的 URI。 |

|

|||

|

|

| 202 Accepted | 请求已被接受,但尚未处理,通常用于异步操作。 |

|

|||

|

|

| 204 No Content | 请求成功,但没有返回任何内容,常用于 DELETE 或 PUT 请求。 |

|

|||

|

|

| **3xx 重定向状态码** | |

|

|||

|

|

| 301 Moved Permanently | 资源已被永久移动到新的 URI,客户端应使用新的 URI 进行访问。 |

|

|||

|

|

| 302 Found | 临时重定向,客户端应使用新的 URI,但未来请求仍使用原 URI。 |

|

|||

|

|

| 304 Not Modified | 缓存未过期,客户端可以继续使用缓存的资源,无需重新获取。 |

|

|||

|

|

| **4xx 客户端错误状态码** | |

|

|||

|

|

| 400 Bad Request | 客户端请求有误,通常是请求格式错误或缺少必要的参数。 |

|

|||

|

|

| 401 Unauthorized | 请求未授权,客户端需要提供认证信息。 |

|

|||

|

|

| 403 Forbidden | 服务器理解请求,但拒绝执行,通常是权限不足。 |

|

|||

|

|

| 404 Not Found | 请求的资源不存在,服务器无法找到相应的资源。 |

|

|||

|

|

| 405 Method Not Allowed | 请求方法不允许对资源执行。 |

|

|||

|

|

| 409 Conflict | 请求冲突,通常是资源状态与当前操作不一致。 |

|

|||

|

|

| 410 Gone | 请求的资源已永久删除,不再可用。 |

|

|||

|

|

| 422 Unprocessable Entity | 请求格式正确,但无法处理,通常是验证错误。 |

|

|||

|

|

| 429 Too Many Requests | 客户端发送了过多的请求,服务器限制请求频率。 |

|

|||

|

|

| **5xx 服务器错误状态码** | |

|

|||

|

|

| 500 Internal Server Error | 服务器内部错误,通常是代码问题或服务器故障。 |

|

|||

|

|

| 502 Bad Gateway | 服务器作为网关或代理,从上游服务器收到无效响应。 |

|

|||

|

|

| 503 Service Unavailable | 服务器暂时无法处理请求,可能正在维护或过载。 |

|

|||

|

|

| 504 Gateway Timeout | 服务器作为网关或代理,未能及时从上游服务器获取响应。 |

|

|||

|

|

|

|||

|

|

#### **错误处理策略**

|

|||

|

|

|

|||

|

|

错误响应应当提供足够的错误描述信息,帮助客户端开发者理解问题并进行修复。例如,验证错误时返回字段错误信息:

|

|||

|

|

|

|||

|

|

```json

|

|||

|

|

{

|

|||

|

|

"error": "Validation Failed",

|

|||

|

|

"details": [

|

|||

|

|

{

|

|||

|

|

"field": "email",

|

|||

|

|

"message": "Email is invalid"

|

|||

|

|

}

|

|||

|

|

]

|

|||

|

|

}

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

设计统一的错误响应结构,包括错误码、错误描述、调试信息等。这样可以确保不同类型的错误都能通过相同的方式处理。

|

|||

|

|

|

|||

|

|

### 错误响应的标准化设计

|

|||

|

|

|

|||

|

|

在 RESTful API 中,标准化的错误响应有助于简化客户端处理错误的逻辑,并帮助调试。良好的错误响应不仅包括错误码,还应提供有用的描述信息和建议的解决方案。

|

|||

|

|

|

|||

|

|

#### **错误响应的基本结构**

|

|||

|

|

|

|||

|

|

错误响应应该包含以下几个关键字段:

|

|||

|

|

|

|||

|

|

| **字段名称** | **描述** |

|

|||

|

|

| ------------------------ | ------------------------------------------------------------ |

|

|||

|

|

| **错误码 (error_code)** | 应用级别的唯一错误码,用于标识具体的错误类型。例如,`4001` 代表验证错误,`4031` 代表权限错误。客户端可以根据该错误码采取对应的行动。 |

|

|||

|

|

| **错误消息 (message)** | 简洁明了的错误描述,帮助用户或开发者快速了解问题所在。例如:“Invalid input” 或 “Unauthorized access”。 |

|

|||

|

|

| **详细信息 (details)** | 对错误的详细描述,特别适用于复杂错误的调试。例如,表明哪个字段的验证失败、哪个参数缺失等,帮助开发者进行更深层次的错误分析。 |

|

|||

|

|

| **时间戳 (timestamp)** | 记录错误发生的时间,通常以 ISO 8601 格式提供。例如:`2023-10-09T14:48:00Z`。便于日志管理和问题追踪。 |

|

|||

|

|

| **请求 ID (request_id)** | 可选字段,用于唯一标识该请求,方便在服务器日志中查找对应请求的相关信息。 |

|

|||

|

|

| **路径 (path)** | 可选字段,记录发生错误的 API 路径,便于明确是在哪个端点出错。 |

|

|||

|

|

| **建议 (suggestion)** | 可选字段,提供给客户端的一些可能的解决方案或进一步的操作建议。例如:“请检查输入数据格式” 或 “请联系管理员”。 |

|

|||

|

|

|

|||

|

|

示例:

|

|||

|

|

|

|||

|

|

```json

|

|||

|

|

{

|

|||

|

|

"error_code": "4001",

|

|||

|

|

"message": "Invalid input",

|

|||

|

|

"details": "The 'email' field is required",

|

|||

|

|

"timestamp": "2024-10-09T14:48:00Z",

|

|||

|

|

"request_id": "abc123xyz",

|

|||

|

|

"path": "/users",

|

|||

|

|

"suggestion": "Please provide a valid email address"

|

|||

|

|

}

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

这种一致性可以让开发者快速识别错误并处理,避免不同错误类型返回不同结构的响应,增加客户端处理的复杂度。

|

|||

|

|

|

|||

|

|

### 分页、排序、过滤的设计策略

|

|||

|

|

|

|||

|

|

当数据量较大时,分页、排序和过滤机制是提高 API 性能和用户体验的必要手段。通过分页,客户端可以逐步加载数据,而不是一次性获取全部数据。排序和过滤功能可以帮助客户端更高效地找到所需的数据。

|

|||

|

|

|

|||

|

|

#### 分页设计

|

|||

|

|

|

|||

|

|

- **常见分页模式:** 采用查询参数控制分页。通常的做法是通过 `page` 参数控制当前页数,`limit` 参数控制每页的记录数。

|

|||

|

|

|

|||

|

|

```text

|

|||

|

|

# 返回第 2 页,每页 20 条数据。

|

|||

|

|

/users?page=2&limit=20

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

- **返回分页信息:** 响应中应返回分页的相关元数据,如总页数、当前页、总记录数等,**帮助客户端知道下一步如何处理。**

|

|||

|

|

|

|||

|

|

```json

|

|||

|

|

{

|

|||

|

|

"data": [

|

|||

|

|

{ "id": 1, "name": "John Doe" },

|

|||

|

|

{ "id": 2, "name": "Jane Doe" }

|

|||

|

|

],

|

|||

|

|

"pagination": {

|

|||

|

|

"current_page": 2,

|

|||

|

|

"total_pages": 5,

|

|||

|

|

"total_items": 100,

|

|||

|

|

"limit": 20

|

|||

|

|

}

|

|||

|

|

}

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

#### 排序设计

|

|||

|

|

|

|||

|

|

排序通常通过 `sort` 参数实现。可以通过 `asc` 或 `desc` 指定升序或降序。例如:

|

|||

|

|

|

|||

|

|

```text

|

|||

|

|

# 根据创建时间降序排序用户列表。

|

|||

|

|

GET /users?sort=created_at&order=desc

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

#### 过滤设计

|

|||

|

|

|

|||

|

|

过滤通过查询参数实现。通常可以通过字段名作为查询参数来筛选数据。例如 `GET /users?role=admin` 返回角色为管理员的用户。

|

|||

|

|

|

|||

|

|

复杂的过滤可以通过多个查询参数组合。例如 `GET /users?role=admin&status=active` 返回活跃状态的管理员用户。

|

|||

|

|

|

|||

|

|

## HATEOAS

|

|||

|

|

|

|||

|

|

HATEOAS(Hypermedia as the Engine of Application State)是 REST 架构的核心特性之一,它确保客户端能够通过 API 提供的链接自发现和操作资源,从而实现 API 的自描述性。HATEOAS 提供了一种动态的方式,允许客户端通过导航链接了解当前资源状态,并执行后续操作。

|

|||

|

|

|

|||

|

|

### HATEOAS 的概念、原理与意义

|

|||

|

|

|

|||

|

|

HATEOAS 是 REST 架构的约束之一,它指的是在 API 响应中嵌入超媒体(Hypermedia)链接,使得客户端不仅能够获取资源的当前状态,还能根据提供的链接执行进一步的操作。换句话说,客户端不需要事先知道 API 的详细操作路径,而是通过 API 响应中的链接进行下一步操作。

|

|||

|

|

|

|||

|

|

**HATEOAS 的作用**:

|

|||

|

|

|

|||

|

|

- **可发现性**:通过超媒体链接,客户端可以发现资源的所有可能操作,而无需提前编写操作逻辑。客户端根据返回的链接执行后续操作。

|

|||

|

|

- **自描述性**:API 响应中嵌入的链接描述了客户端接下来可以做什么,使得 API 自带文档性质,减少了额外文档的需求。

|

|||

|

|

- **解耦性**:客户端不必依赖于服务器的具体实现,而是依赖于超媒体指引。即使 API 版本更新或内部逻辑发生变化,只要链接保持一致,客户端仍然可以正常工作。

|

|||

|

|

|

|||

|

|

HATEOAS 强化了 REST 的核心特性之一,即通过统一接口来操作资源。它使得客户端能够灵活地与服务器交互,尤其在资源复杂、操作链较长的场景中,HATEOAS 通过链接引导客户端进行进一步操作,减少了客户端与服务器的耦合性。

|

|||

|

|

|

|||

|

|

**在没有 HATEOAS 的传统 API 设计中,客户端通常需要事先知道每个操作的具体路径和方法。而 HATEOAS 允许客户端根据响应中的超媒体链接动态决定接下来的请求,减少了对 API 事先了解的依赖。**

|

|||

|

|

|

|||

|

|

### 如何在 API 中实现 HATEOAS

|

|||

|

|

|

|||

|

|

实现 HATEOAS 的核心思想是,在资源的响应中嵌入相关的超媒体链接。这些链接描述了资源的当前状态以及可能的后续操作。

|

|||

|

|

|

|||

|

|

#### 实现步骤

|

|||

|

|

|

|||

|

|

1. **定义资源的链接**:在 API 响应中,除了返回资源的具体数据,还应包含相关的链接。这些链接通常嵌入到 `links` 或 `_links` 字段中,指向与该资源相关的其他操作。例如,返回一个用户资源时,可能会提供指向该用户订单的链接、更新用户信息的链接等。

|

|||

|

|

2. **链接的类型**:

|

|||

|

|

- **self**:表示当前资源的 URL,客户端可以通过此链接重新获取资源。

|

|||

|

|

- **related**:指向与当前资源相关的其他资源。例如,用户的订单列表、用户的地址信息等。

|

|||

|

|

- **actions**:表示客户端可以对该资源执行的操作,例如编辑、删除等。

|

|||

|

|

3. **返回响应中包含链接**: 在 RESTful API 的响应体中,返回的资源除了数据本身,还可以包含指向相关资源的超链接。通过这些链接,客户端可以动态发现可以执行的操作,而无需事先了解所有 API 细节。例如,在获取用户资源时,响应体不仅返回用户的基本信息,还应包含一些超媒体链接,指向用户的其他关联资源或可执行的操作。

|

|||

|

|

|

|||

|

|

**示例响应**:

|

|||

|

|

|

|||

|

|

```json

|

|||

|

|

{

|

|||

|

|

"id": 123,

|

|||

|

|

"name": "John Doe",

|

|||

|

|

"email": "john.doe@example.com",

|

|||

|

|

"_links": {

|

|||

|

|

"self": {

|

|||

|

|

"href": "/users/123"

|

|||

|

|

},

|

|||

|

|

"orders": {

|

|||

|

|

"href": "/users/123/orders"

|

|||

|

|

},

|

|||

|

|

"edit": {

|

|||

|

|

"href": "/users/123/edit",

|

|||

|

|

"method": "PUT"

|

|||

|

|

},

|

|||

|

|

"delete": {

|

|||

|

|

"href": "/users/123",

|

|||

|

|

"method": "DELETE"

|

|||

|

|

}

|

|||

|

|

}

|

|||

|

|

}

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

在这个示例中,响应体不仅包含了用户的基本信息,还包含了一系列可执行的操作链接:

|

|||

|

|

|

|||

|

|

- `self` 链接指向当前用户资源的详细信息。

|

|||

|

|

- `orders` 链接指向用户的订单列表。

|

|||

|

|

- `edit` 链接指向用户信息的更新操作。

|

|||

|

|

- `delete` 链接指向删除用户的操作。

|

|||

|

|

|

|||

|

|

客户端可以基于这些链接执行相应的操作,而不需要事先知道每个路径或方法。

|

|||

|

|

|

|||

|

|

#### 实现中的注意点

|

|||

|

|

|

|||

|

|

- **链接的描述**:除了提供链接的 URL,最好还指明该链接对应的 HTTP 方法,例如 GET、PUT、DELETE 等。这让客户端更加明确该链接是用于获取、修改还是删除资源。

|

|||

|

|

- **动态链接生成**:服务器端应根据资源的当前状态动态生成合适的链接。例如,当某个资源处于只读状态时,不应返回更新或删除的链接。

|

|||

|

|

|

|||

|

|

### HATEOAS 实例

|

|||

|

|

|

|||

|

|

下面我们通过一个完整的实例来展示如何在 RESTful API 中使用 HATEOAS。假设我们有一个电商系统,客户端请求获取某个商品的信息,同时希望知道可以对该商品进行的操作。

|

|||

|

|

|

|||

|

|

#### 请求

|

|||

|

|

|

|||

|

|

客户端发出请求获取商品的详细信息:`GET /products/456`

|

|||

|

|

|

|||

|

|

#### 响应

|

|||

|

|

|

|||

|

|

服务器返回商品的信息,并提供相关操作的链接:

|

|||

|

|

|

|||

|

|

```json

|

|||

|

|

{

|

|||

|

|

"id": 456,

|

|||

|

|

"name": "Laptop",

|

|||

|

|

"price": 1200,

|

|||

|

|

"availability": "in_stock",

|

|||

|

|

"_links": {

|

|||

|

|

"self": {

|

|||

|

|

"href": "/products/456"

|

|||

|

|

},

|

|||

|

|

"add_to_cart": {

|

|||

|

|

"href": "/cart",

|

|||

|

|

"method": "POST",

|

|||

|

|

"body": {

|

|||

|

|

"product_id": 456,

|

|||

|

|

"quantity": 1

|

|||

|

|

}

|

|||

|

|

},

|

|||

|

|

"reviews": {

|

|||

|

|

"href": "/products/456/reviews"

|

|||

|

|

},

|

|||

|

|

"related_products": {

|

|||

|

|

"href": "/products/456/related"

|

|||

|

|

}

|

|||

|

|

}

|

|||

|

|

}

|

|||

|

|

```

|

|||

|

|

|

|||

|

|

- `self` 链接指向当前商品的详细信息,允许客户端重新获取或刷新商品信息。

|

|||

|

|

- `add_to_cart` 链接指向将该商品加入购物车的操作,并提供了 POST 请求的示例 body,说明需要发送的具体数据。

|

|||

|

|

- `reviews` 链接指向该商品的评论,客户端可以通过该链接获取相关评论。

|

|||

|

|

- `related_products` 链接提供了推荐的相关产品。

|

|||

|

|

|

|||

|

|

通过这种设计,客户端无需提前知道如何将商品加入购物车或如何获取商品的评论,只需要解析响应中的链接并进行相应操作即可。这种方式减少了客户端与服务器的耦合性,并使得 API 更加灵活易用。

|

|||

|

|

|

|||

|

|

### HATEOAS 的优势

|

|||

|

|

|

|||

|

|

- **动态性**:HATEOAS 使得客户端能够动态适应服务器端的变化。即使服务器端 API 的部分实现发生改变(如路径或操作方式),客户端仍然可以通过解析超链接来继续使用 API。

|

|||

|

|

- **减少客户端与服务器的依赖**:HATEOAS 将服务器的操作引导内嵌到 API 响应中,客户端只需依赖返回的超媒体链接进行操作,无需在代码中硬编码 API 路径。

|

|||

|

|

- **自描述性**:API 响应不仅提供数据,还提供了关于如何操作这些数据的详细说明,这使得 API 更具自描述性,减少了对文档的依赖。

|

|||

|

|

|

|||

|

|

## 安全模型概述

|

|||

|

|

|

|||

|

|

在 RESTful API 的开发过程中,安全性是一个至关重要的方面。由于 API 通常直接暴露在互联网上,成为恶意攻击的潜在目标,因此 API 的安全性设计需要特别重视。安全模型的设计不仅需要防止常见的攻击如 XSS、CSRF、SQL 注入,还需要确保 API 具备良好的身份验证、授权和数据保护机制。以下内容将讨论常见的 Web 安全威胁以及设计 API 安全模型的基本原则。

|

|||

|

|

|

|||

|

|

### 常见 Web 安全威胁

|

|||

|

|

|

|||

|

|

RESTful API 的安全威胁通常与 Web 应用面临的安全威胁类似。以下是几种常见的 Web 安全威胁及其在 API 中的防护措施:

|

|||

|

|

|

|||

|

|

#### 跨站脚本攻击 (XSS)

|

|||

|

|

|

|||

|

|

XSS 攻击指的是恶意攻击者在 Web 页面中注入恶意脚本代码,通常是在没有充分验证和过滤用户输入的情况下发生。这些脚本代码会被浏览器执行,攻击者可以窃取用户的敏感信息,如身份验证 Cookie、会话 Token,甚至修改页面内容。

|

|||

|

|

|

|||

|

|

**在 API 中的防护措施**:

|

|||

|

|

|

|||

|

|

- **输入验证与输出编码**:严格验证所有来自客户端的输入,并对输出到客户端的数据进行编码,防止 HTML 或 JavaScript 注入。确保任何用户提交的内容都不会被未经处理地传递给其他用户或系统。

|

|||

|

|

- **使用内容安全策略 (CSP)**:CSP 是一种浏览器的安全策略,可以防止跨站脚本和其他恶意代码执行。通过设定严格的 CSP,可以降低 XSS 攻击的风险。

|

|||

|

|

- **避免反射性 XSS**:在 API 中尽量避免直接将用户输入的数据返回给客户端,尤其是未经处理的数据。

|

|||

|

|

|

|||

|

|

#### 跨站请求伪造 (CSRF)

|

|||

|

|

|

|||

|

|

CSRF 攻击是指攻击者通过伪造用户的身份向 API 发起恶意请求。通常,攻击者会诱骗用户点击恶意链接或打开某些页面,利用用户已登录的身份在目标网站上执行未授权的操作,例如更改账户信息或提交表单。

|

|||

|

|

|

|||

|

|

**在 API 中的防护措施**:

|

|||

|

|

|

|||

|

|

- **使用 CSRF Token**:API 应要求客户端发送唯一的 CSRF Token,验证该 Token 是否与用户会话匹配。这样,即便攻击者尝试发起 CSRF 攻击,没有有效的 Token 就无法成功执行请求。

|

|||

|

|

- **同源策略**:确保 API 只允许来自受信任的源的请求。可以通过设置 `Access-Control-Allow-Origin` 来限制访问源。

|

|||

|

|

- **使用 `SameSite` Cookie 属性**:确保会话 Cookie 设置了 `SameSite` 属性,这样可以防止 Cookie 被跨站请求利用。

|

|||

|

|

|

|||

|

|

#### SQL 注入

|

|||

|

|

|

|||

|

|

SQL 注入是指攻击者通过注入恶意 SQL 语句来操控数据库,通常是通过未经过滤的输入直接构造 SQL 查询发生的。这种攻击会导致数据泄露、数据篡改甚至系统的全面控制。

|

|||

|

|

|

|||

|

|

**在 API 中的防护措施**:

|

|||

|

|

|

|||

|

|

- **使用参数化查询或预处理语句**:永远不要直接将用户输入的数据拼接到 SQL 查询中,而是使用参数化查询或预处理语句来处理输入,这可以有效避免 SQL 注入。

|

|||

|

|

- **输入验证**:对所有的输入数据进行严格的验证与过滤,确保其符合预期格式,避免恶意数据进入系统。

|

|||

|

|

|

|||

|

|

#### 暴力破解攻击 (Brute Force Attack)

|

|||

|

|

|

|||

|

|

攻击者通过大量尝试用户名和密码组合,暴力破解账户。这种攻击通常利用 API 中的身份认证系统,以试图获取未经授权的访问权限。

|

|||

|

|

|

|||

|

|

**在 API 中的防护措施**:

|

|||

|

|

|

|||

|

|

- **限速和速率限制 (Rate Limiting)**:通过 API 速率限制,防止恶意用户在短时间内进行大量请求。可以采用 IP 限制或用户级别的请求速率限制。

|

|||

|

|

- **多因素身份验证 (MFA)**:启用多因素身份验证,可以有效减少单凭密码无法保护账户的风险。

|

|||

|

|

|

|||

|

|

#### 数据泄露和敏感信息暴露

|

|||

|

|

|

|||

|

|

攻击者通过漏洞或不安全的传输方式获取系统中的敏感数据,例如未加密的密码、个人信息等。

|

|||

|

|

|

|||

|

|

**在 API 中的防护措施**:

|

|||

|

|

|

|||

|

|

- **加密敏感数据**:确保在传输和存储过程中,敏感信息(如密码、身份验证 Token)都经过加密处理。使用 HTTPS 协议来加密传输过程中的数据。

|

|||

|

|

- **敏感信息最小化**:避免在响应体或错误信息中暴露敏感信息,例如详细的数据库错误或服务器结构信息。

|

|||

|

|

|

|||

|

|

### API 安全性设计的基本原则

|

|||

|

|

|

|||

|

|

为了设计一个安全的 RESTful API,开发者需要遵循一些核心的安全性原则。这些原则可以帮助 API 抵御常见的攻击,提高系统的健壮性。

|

|||

|

|

|

|||

|

|

#### 身份验证与授权

|

|||

|

|

|

|||

|

|

**身份验证**:验证客户端身份是确保 API 安全的第一步。API 可以使用多种身份验证机制来确保客户端请求的合法性:

|

|||

|

|

|

|||

|

|

- **OAuth 2.0 和 OpenID Connect**:这是目前最常见的身份验证和授权机制。OAuth 2.0 通过授权服务器分发 Token,客户端通过携带 Token 请求受保护的资源,服务器验证 Token 的有效性并授予访问权限。

|

|||

|

|

- **JWT (JSON Web Token)**:JWT 是一种轻量的 Token 格式,常用于用户身份验证。API 可以使用 JWT 来验证用户身份,JWT 包含了用户信息和数字签名,服务器通过解密签名来验证请求的真实性。

|

|||

|

|

|

|||

|

|

**授权**:在身份验证之后,还需要验证用户是否有权限执行特定的操作。这可以通过细粒度的角色权限控制来实现。

|

|||

|

|

|

|||

|

|

- **角色权限模型**:基于用户的角色(例如管理员、普通用户),控制其可以访问的资源和操作。

|

|||

|

|

- **资源级权限控制**:除了角色权限,还可以基于具体资源的所有权来控制访问权限。例如,一个用户只能修改自己创建的资源。

|

|||

|

|

|

|||

|

|

#### HTTPS 加密传输

|

|||

|

|

|

|||

|

|

所有 API 通信都应该使用 HTTPS 进行加密,防止敏感数据在网络中传输时被窃听或篡改。TLS(传输层安全协议)可以确保数据在传输过程中的机密性、完整性和真实性。

|

|||

|

|

|

|||

|

|

#### 速率限制和 IP 黑名单

|

|||

|

|

|

|||

|

|

**速率限制 (Rate Limiting)**:限制单个客户端在单位时间内可以发送的请求数量,可以有效防止暴力破解攻击、DDoS 攻击等。速率限制可以根据用户、IP 地址、API 端点等多种维度进行设置。例如限制用户在 1 分钟内只能发起 100 次请求,超过限制则返回 `429 Too Many Requests`。

|

|||

|

|

|

|||

|

|

**IP 黑名单和白名单**:可以根据客户端的 IP 地址对请求进行控制,拒绝来自已知恶意 IP 的请求,或仅允许来自特定 IP 地址的访问。

|

|||

|

|

|

|||

|

|

#### 最小权限原则

|

|||

|

|

|

|||

|

|

API 应该遵循**最小权限原则**,即每个用户或服务只能访问其执行操作所需的最小权限范围。这可以防止由于过多权限而导致的潜在滥用或攻击。

|

|||

|

|

|

|||

|

|

- **限制 Token 权限**:在使用 OAuth 2.0 或其他 Token 验证机制时,确保 Token 只具有访问必要资源的权限。Token 的生命周期应短,以减少攻击面。

|

|||

|

|

|

|||

|

|

#### 防止过度暴露信息

|

|||

|

|

|

|||

|

|

API 响应中应避免泄露过多的敏感信息,尤其是在错误响应时。不要返回可能暴露系统内部实现的详细错误信息。对于客户端请求的错误,返回的错误信息应简洁明了,例如:

|

|||

|

|

|

|||

|

|

- **避免**:返回详细的 SQL 错误。

|

|||

|

|

- **应当**:返回简单的 `400 Bad Request` 或 `401 Unauthorized`。

|

|||

|

|

|

|||

|

|

#### 日志记录与监控

|

|||

|

|

|

|||

|

|

API 应该对所有敏感操作进行详细的日志记录,包括身份验证尝试、授权失败、数据修改操作等。日志有助于在发生攻击时快速追踪问题和响应。

|

|||

|

|

|

|||

|

|

- **实时监控**:可以设置自动化监控系统,在检测到可疑活动(如大量 401 错误或速率限制触发)时及时报警。

|

|||

|

|

|

|||

|

|

## API 认证机制

|

|||

|

|

|

|||

|

|

API 认证机制的目的是确保只有合法的用户或客户端能够访问受保护的资源。设计和实现安全、灵活的认证机制是 API 开发中的关键步骤。认证机制的选择应根据应用的具体需求,包括安全性、可扩展性和用户体验来做出决定。本节将详细介绍几种常见的 API 认证机制,包括基本认证、摘要认证、OAuth 2.0、OpenID Connect 以及 JWT(JSON Web Token)。

|

|||

|

|

|

|||

|

|

### 基本认证和摘要认证

|

|||

|

|

|

|||

|

|

**基本认证(Basic Authentication)** 和**摘要认证(Digest Authentication)** 是两种较为简单的 HTTP 认证机制,它们通过 HTTP Headers 提供用户凭据来验证用户身份。

|

|||

|

|

|

|||

|

|

| **维度** | **基本认证** | **摘要认证** |

|

|||

|

|

| ---------------- | ------------------------------------------------------------ | ------------------------------------------------------------ |

|

|||

|

|

| **认证机制** | 客户端将用户名和密码通过 Base64 编码后发送至服务器。请求头格式:`Authorization: Basic base64(username:password)` | 客户端发送经过加密散列算法(如 MD5)生成的摘要,包含用户名、密码和随机数(Nonce)。服务器对摘要进行验证。 |

|

|||

|

|

| **密码传输方式** | 用户名和密码以 Base64 编码形式发送,需依赖 HTTPS 来防止中间人攻击。 | 用户名和密码不会直接传输,使用摘要验证,提供了一定程度的防护。 |

|

|||

|

|

| **服务器端验证** | 服务器接收并解码 Base64 字符串,然后匹配用户名和密码是否正确。 | 服务器根据相同的加密算法和参数生成摘要,并与客户端发送的摘要进行对比。 |

|

|||

|

|

| **请求头格式** | `Authorization: Basic base64(username:password)` | `Authorization: Digest username="user", realm="realm", nonce="random", response="hashed-data"` |

|

|||

|

|

| **安全性依赖** | 高度依赖 HTTPS 加密来确保安全性,如果未加密,信息容易被拦截。 | 提供比基本认证更好的安全性,因为密码不直接传输,但在未加密的通道上依然可能被攻击。 |

|

|||

|

|

| **状态保持** | 无状态认证,每次请求都需要包含认证信息,服务器无需维护会话状态。 | 也是无状态认证,每次请求都需包含认证摘要,但复杂度增加。 |

|

|||

|

|

| **实现复杂性** | 实现简单,客户端和服务器都容易支持,尤其适用于快速开发场景。 | 实现较复杂,客户端需要生成加密摘要,服务器需要根据多个参数验证摘要。 |

|

|||

|

|

| **常见应用场景** | 内部系统、开发测试环境、简单 API 请求 | 安全性要求稍高的场景、基本 Web 认证、使用加密通道但不需要复杂认证的系统 |

|

|||

|

|

| **浏览器支持** | 原生支持,无需特殊处理。 | 部分支持,需更多配置。 |

|

|||

|

|

| **性能影响** | 对性能影响较小,因为只需要简单的 Base64 编码。 | 对性能影响略大,因为需要进行多次加密和摘要计算。 |

|

|||

|

|

| **使用复杂度** | 客户端和服务器均简单,适合低复杂度应用。 | 客户端和服务器需进行额外的摘要计算,客户端的复杂度较高。 |

|

|||

|

|

|

|||

|

|

### OAuth 2.0

|

|||

|

|

|

|||

|

|

**OAuth 2.0** 是目前最流行的认证和授权框架,广泛应用于各种 Web API 中。它提供了一种安全且灵活的方式,让用户能够通过第三方应用安全地授权 API 访问资源,而无需分享其用户名和密码。OAuth 2.0 主要用于授权,而不是直接用于身份验证。

|

|||

|

|

|

|||

|

|

#### OAuth 2.0 的工作原理

|

|||

|

|

|

|||

|

|

|

|||

|

|

|

|||

|

|

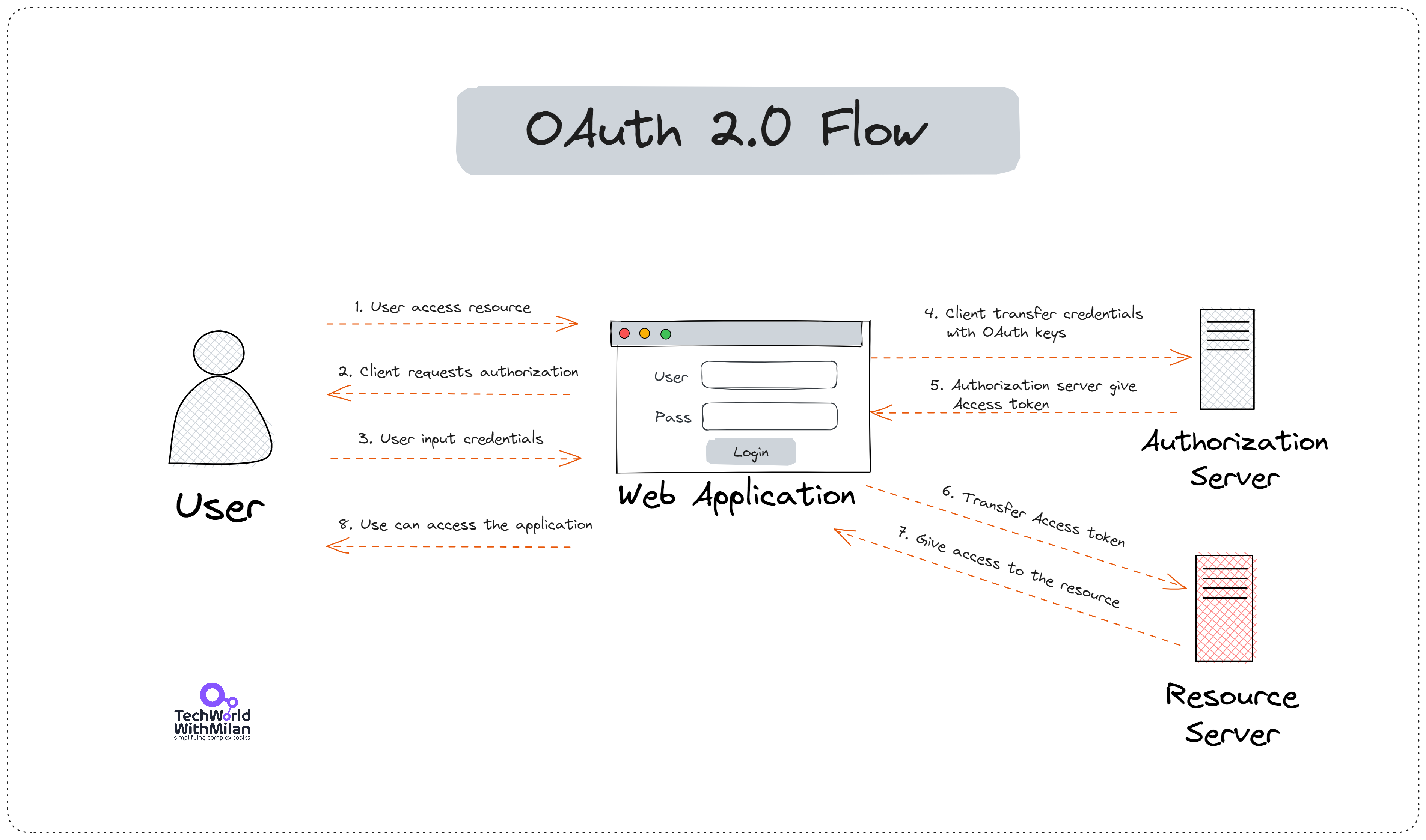

OAuth 2.0 的核心思想是通过 **授权服务器**(Authorization Server)来颁发 **访问令牌**(Access Token),而不是用户直接向客户端提供凭据。整个过程分为以下步骤:

|

|||

|

|

|

|||

|

|