2023-06-27 10:31:28 +08:00

|

|

|

|

---

|

|

|

|

|

|

title: OpenSSH 概述

|

|

|

|

|

|

description: OpenSSH 概述

|

|

|

|

|

|

keywords:

|

2023-11-09 17:30:33 +08:00

|

|

|

|

- OpenSSH

|

|

|

|

|

|

- 简介

|

2023-06-27 10:31:28 +08:00

|

|

|

|

tags:

|

2023-11-09 17:30:33 +08:00

|

|

|

|

- 计算机安全/网络安全

|

2024-04-26 21:42:22 +08:00

|

|

|

|

- 技术/计算机安全

|

2023-06-27 10:31:28 +08:00

|

|

|

|

author: 7Wate

|

|

|

|

|

|

date: 2023-06-26

|

|

|

|

|

|

---

|

|

|

|

|

|

|

|

|

|

|

|

## 引言

|

|

|

|

|

|

|

|

|

|

|

|

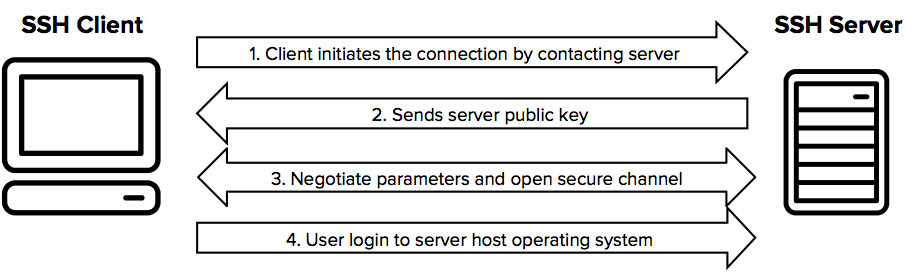

[SSH](https://www.ssh.com/)(Secure Shell,安全外壳)是一种用于通过互联网或其他不受信任的网络进行安全的系统管理、文件传输和其他通信的工具。它加密身份、密码和传输的数据,使其无法被窃听和窃取。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

**[OpenSSH](https://www.openssh.com/) 是 SSH 协议的开源实现。**它基于 Tatu Ylonen 的免费版本,并由 OpenBSD 团队和用户社区进一步开发。

|

|

|

|

|

|

|

|

|

|

|

|

Tatu Ylonen 创建了 SSH 通信安全公司,为企业提供商业支持,原始版本演变为 Tectia SSH。商业版本还支持 Windows 和 IBM 主机(z/OS)平台,并全面支持 X.509 证书和智能卡认证(例如美国政府使用的 CAC 和 PIV 卡)。

|

|

|

|

|

|

|

2023-11-09 17:30:33 +08:00

|

|

|

|

[开源版本](https://github.com/openssh/openssh-portable) 以源代码或预编译的二进制文件的形式提供,使用 BSD 风格的许可证。项目团队不为最终用户提供支持服务,但各种安全网络论坛提供基于社区的支持(基于自愿的基础)。

|

2023-06-27 10:31:28 +08:00

|

|

|

|

|

|

|

|

|

|

## 组成

|

|

|

|

|

|

|

|

|

|

|

|

OpenSSH (Open Secure Shell) 是一个为安全网络通信提供的套件,包括以下主要工具:

|

|

|

|

|

|

|

|

|

|

|

|

- **ssh**:一个用于远程登录到服务器的程序,它可以替代 telnet,rlogin 等非安全的远程 shell。SSH 使用加密技术确保所有在本地主机和远程主机之间的通信都是安全的。

|

|

|

|

|

|

|

|

|

|

|

|

- **scp**:一个用于在本地和远程主机之间复制文件的程序。它也可以替代 rcp 和其他非安全的文件复制程序。

|

|

|

|

|

|

|

|

|

|

|

|

- **sftp**:一个安全的 FTP 客户端,它可以替代非安全的 FTP 客户端。

|

|

|

|

|

|

|

|

|

|

|

|

- **ssh-keygen**:一个用于创建、管理和转换认证密钥的工具。

|

|

|

|

|

|

|

|

|

|

|

|

- **ssh-agent**:一个用于存储私钥的程序,这样用户就可以避免频繁输入密码。

|

|

|

|

|

|

|

|

|

|

|

|

- **ssh-add**:一个用于向 ssh-agent 添加私钥的命令。

|

|

|

|

|

|

|

|

|

|

|

|

- **ssh-keyscan**:一个用于扫描和收集公共 SSH 密钥的工具。

|

|

|

|

|

|

|

|

|

|

|

|

- **ssh-copy-id**:一个用于把本地的 ssh 公钥复制到远程主机的命令,以便无密码登录。

|

|

|

|

|

|

|

|

|

|

|

|

以上就是 OpenSSH 套件的主要组成部分。它们共同为网络通信提供了一个安全的框架,防止了数据被窃取或篡改。

|

|

|

|

|

|

|

|

|

|

|

|

## 安全性

|

|

|

|

|

|

|

|

|

|

|

|

### 加密技术

|

|

|

|

|

|

|

|

|

|

|

|

- **对称密钥加密**:在对称密钥加密中,加密和解密过程中使用的是同一把密钥。

|

|

|

|

|

|

|

|

|

|

|

|

这种方式在处理大量数据时非常高效,但其安全性依赖于密钥的保密性。如果密钥在传输过程中被拦截,那么加密的数据就可以被解密。因此,对称密钥加密通常与其他加密技术结合使用,以保证密钥的安全传输。

|

|

|

|

|

|

|

|

|

|

|

|

- **非对称密钥加密**:非对称密钥加密使用一对公钥和私钥,其中公钥可公开,私钥必须保密。私钥和公钥是配对的,使用一个加密,另一个可以解密。

|

|

|

|

|

|

|

|

|

|

|

|

这种方式在 OpenSSH 中主要用于两个目的:一是在建立连接时,客户端使用服务器的公钥加密一个随机生成的会话密钥,然后发送给服务器,服务器使用私钥解密得到会话密钥,这样双方就共享了一个密钥,可以使用对称密钥加密进行通信;二是在使用公钥认证时,客户端使用私钥对一段数据进行签名,服务器使用公钥验证签名,以此确认客户端拥有私钥,从而验证其身份。

|

|

|

|

|

|

|

|

|

|

|

|

- Hash 函数:Hash 函数可以把任意长度的数据映射到一个固定长度的唯一值,这个值也称为数据的指纹。

|

|

|

|

|

|

|

|

|

|

|

|

在 OpenSSH 中,Hash 函数用于多处,如生成密钥的指纹,验证数据的完整性等。使用 Hash 函数可以在不暴露原始数据的情况下比较两个数据是否一致,或者验证数据是否被篡改。

|

|

|

|

|

|

|

|

|

|

|

|

### 认证方法

|

|

|

|

|

|

|

2023-11-09 17:30:33 +08:00

|

|

|

|

- 密码认证:密码认证是最基础的认证方式,用户需要提供用户名和密码,服务器会验证密码是否正确。这种方式简单易用,但是**密码可能被窃听,或者通过暴力破解获取。**

|

2023-06-27 10:31:28 +08:00

|

|

|

|

|

2023-11-09 17:30:33 +08:00

|

|

|

|

- 公钥认证:公钥认证是一种更为安全的认证方式,用户需要在服务器上提前存储公钥,在进行认证时,客户端使用私钥对一段数据进行签名,服务器使用公钥验证签名,以此确认客户端拥有私钥,从而验证其身份。这种方式的安全性较高,因为私钥不需要在网络上传输,而且即使公钥被窃取,也无法伪造签名。

|

2023-06-27 10:31:28 +08:00

|

|

|

|

|

|

|

|

|

|

### 防范攻击

|

|

|

|

|

|

|

2023-11-09 17:30:33 +08:00

|

|

|

|

- 中间人攻击:OpenSSH 通过在建立连接时使用非对称密钥加密传输会话密钥,以及在公钥认证时使用私钥签名,公钥验证的方式,防止了中间人攻击。即使中间人能够截获通信数据,也无法获取会话密钥,或者伪造签名。

|

2023-06-27 10:31:28 +08:00

|

|

|

|

|

2023-11-09 17:30:33 +08:00

|

|

|

|

- 重放攻击:在建立连接的过程中,客户端和服务器都会生成一个随机数,这个随机数只用于当前的会话,下一次连接会重新生成。这样即使旧的通信会话被截获,也无法被重放,因为随机数已经改变。

|

2023-06-27 10:31:28 +08:00

|

|

|

|

|

2023-11-09 17:30:33 +08:00

|

|

|

|

- 拒绝服务攻击:OpenSSH 通过各种机制,如限制并发连接数,限制每秒认证请求的次数,使用 TCP Wrapper 等方式,防止拒绝服务攻击。这样可以防止恶意用户通过大量的无效连接,耗尽服务器的资源。

|

2023-06-27 10:31:28 +08:00

|

|

|

|

|

|

|

|

|

|

## 结论

|

|

|

|

|

|

|

|

|

|

|

|

OpenSSH 提供了一种安全、稳定且灵活的方法,用于通过不安全的网络进行远程登录,文件传输和其他通信。它的开源特性使得它可以被广大的社区审查,并且快速地修复可能存在的安全问题。

|

|

|

|

|

|

|

|

|

|

|

|

无论是用于个人的远程工作,还是用于组织内部的系统管理,OpenSSH 都是一个值得信赖的工具。

|